实战攻防信息搜集

实战攻防信息搜集

web1

- 开发注释未能及时删除

- 打开ctrl + u查看源代码即可获得flag

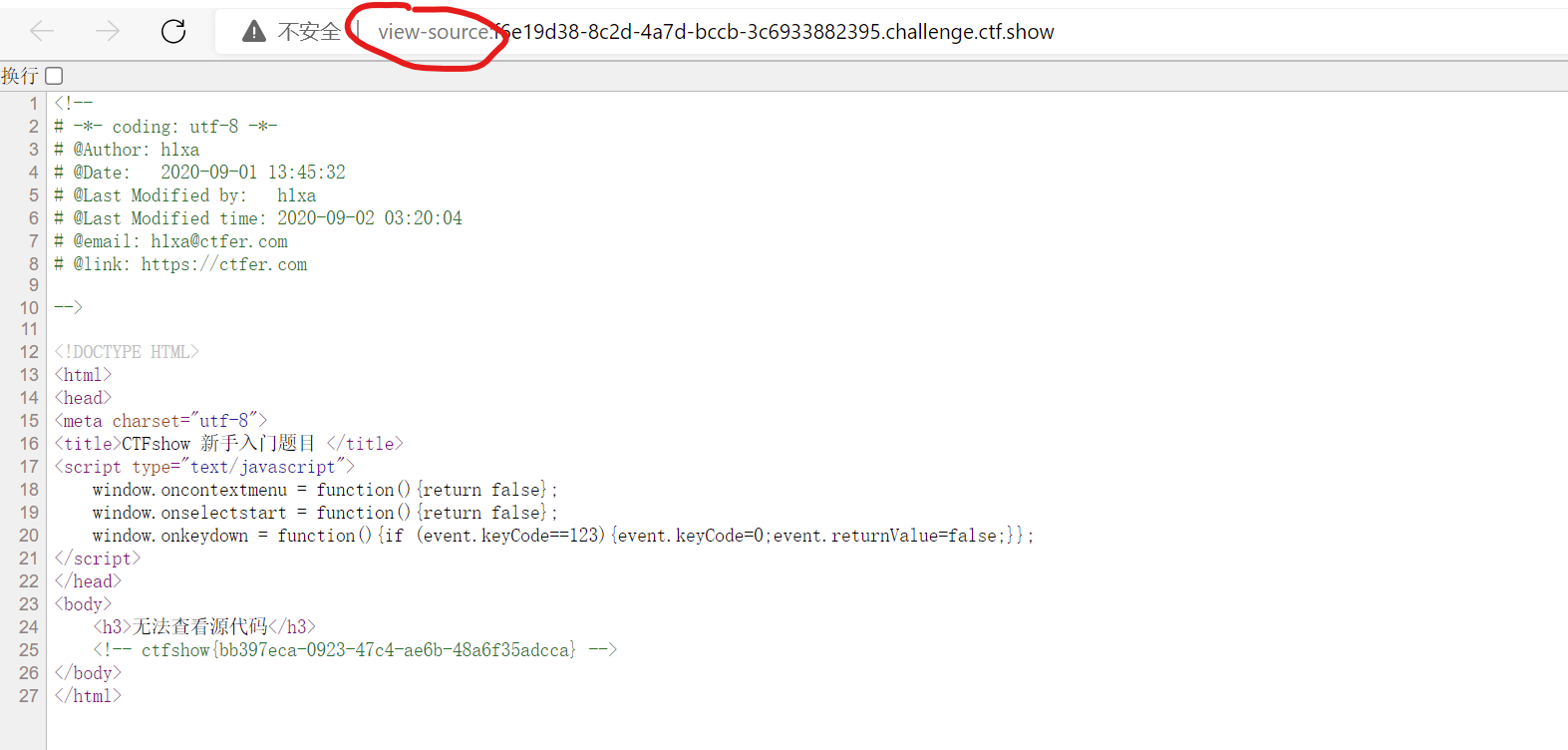

web2

- 有的浏览器直接打开查看源代码就能看到flag

- 这个题的标准思路是:使用view-source协议,edge不支持,firefox和chrome支持。

- 当网站不让你看源码(js过滤了源码),可以在地址栏的url前加上’view-source:’前缀查看

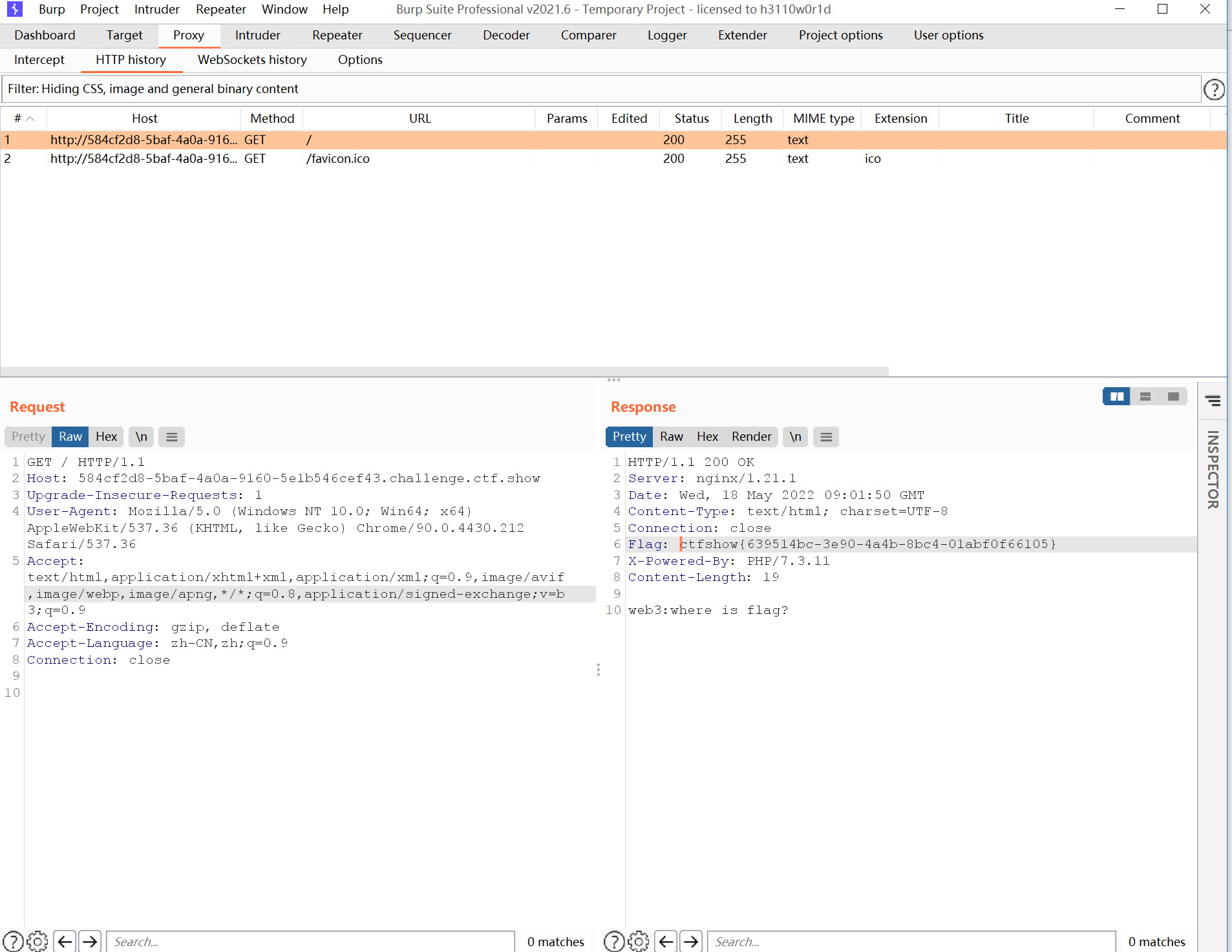

web3

用御剑和dirsearch扫了一遍,被拦了

没思路的时候burp抓个包看看,有意外收获,flag在响应的数据包里面

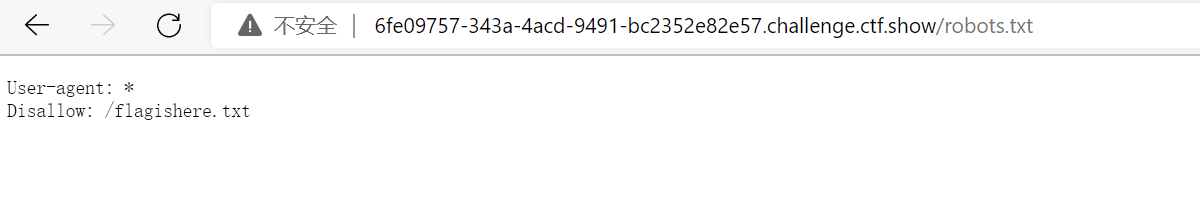

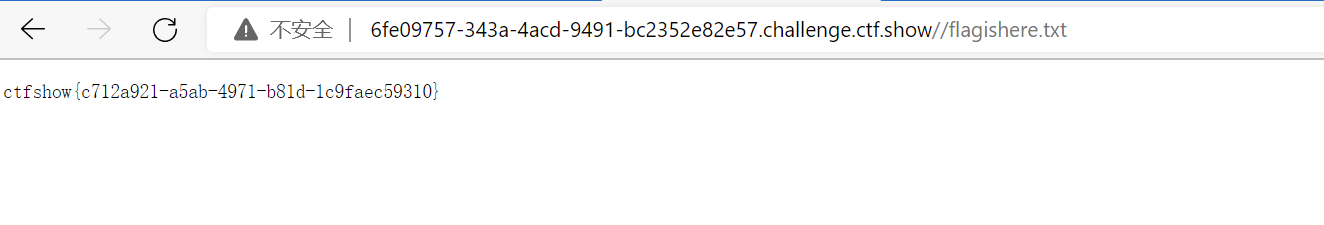

web4

- 题目提示:总有人把后台地址写入robots,知道是robots.txt协议,写后缀robots.txt,发现过滤了所有用户的/flagishere.txt

robots协议

- 直觉告诉我们,被过滤的是flag,打开后真的发现了flag

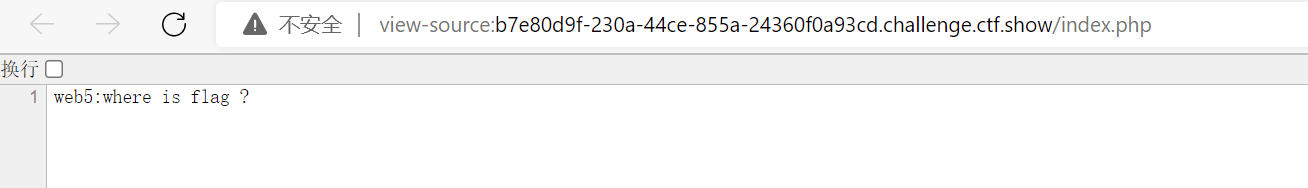

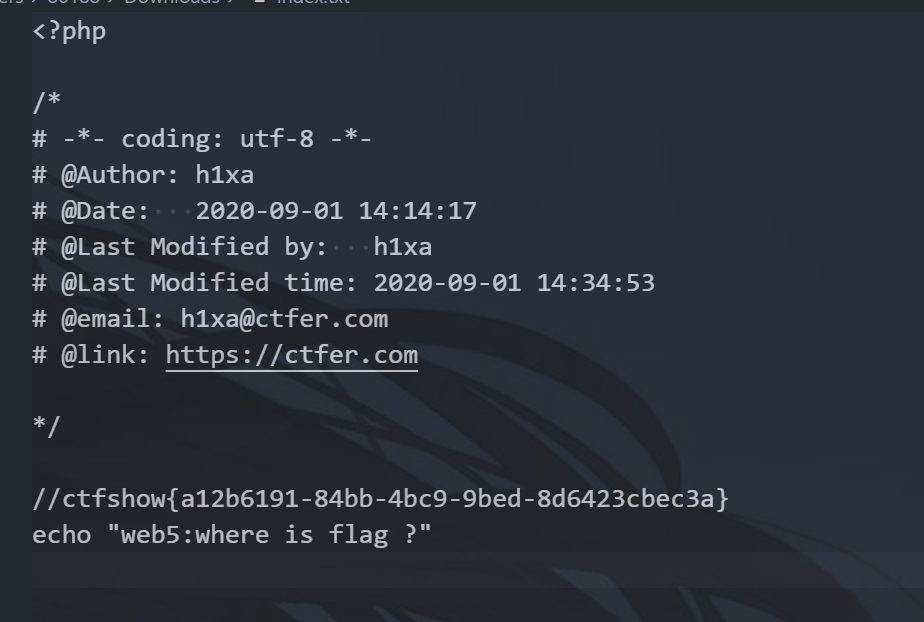

web5

- phps源码泄露问题

- 直接访问index.phps,获得flag

- 访问后自动下载一个index.phps文件,打开后发现flag

web6

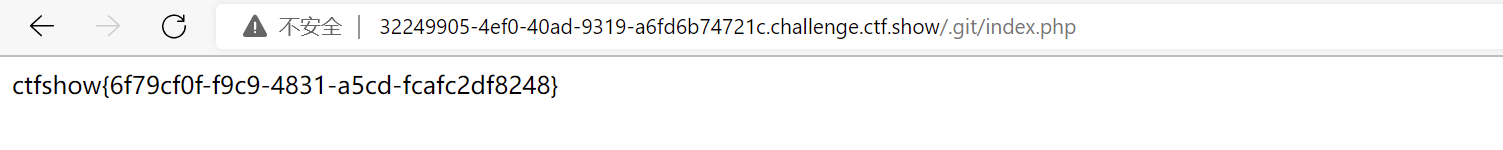

web7

- 考察git代码泄露,直接访问url/.git/index.php

- git源码泄露一般在根目录下/.git/文件夹下找

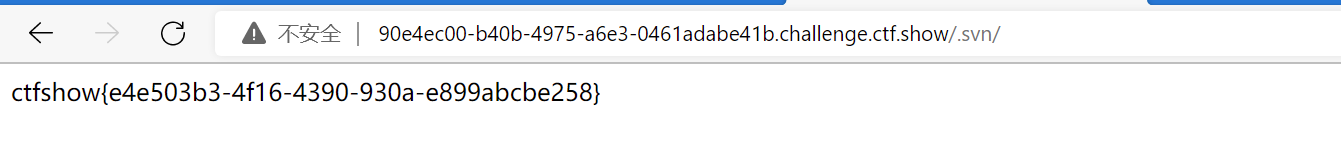

web8

- 考察信息svn泄露,直接访问url/.svn/

web9

- 考察vim临时文件泄露

vim临时文件泄露

- vim编辑器在编辑时会生成一个隐藏的临时文件

- 当vim非正常关闭时,这个文件就会被保存下来

- 一般会保存在url/编辑的文件.swp下

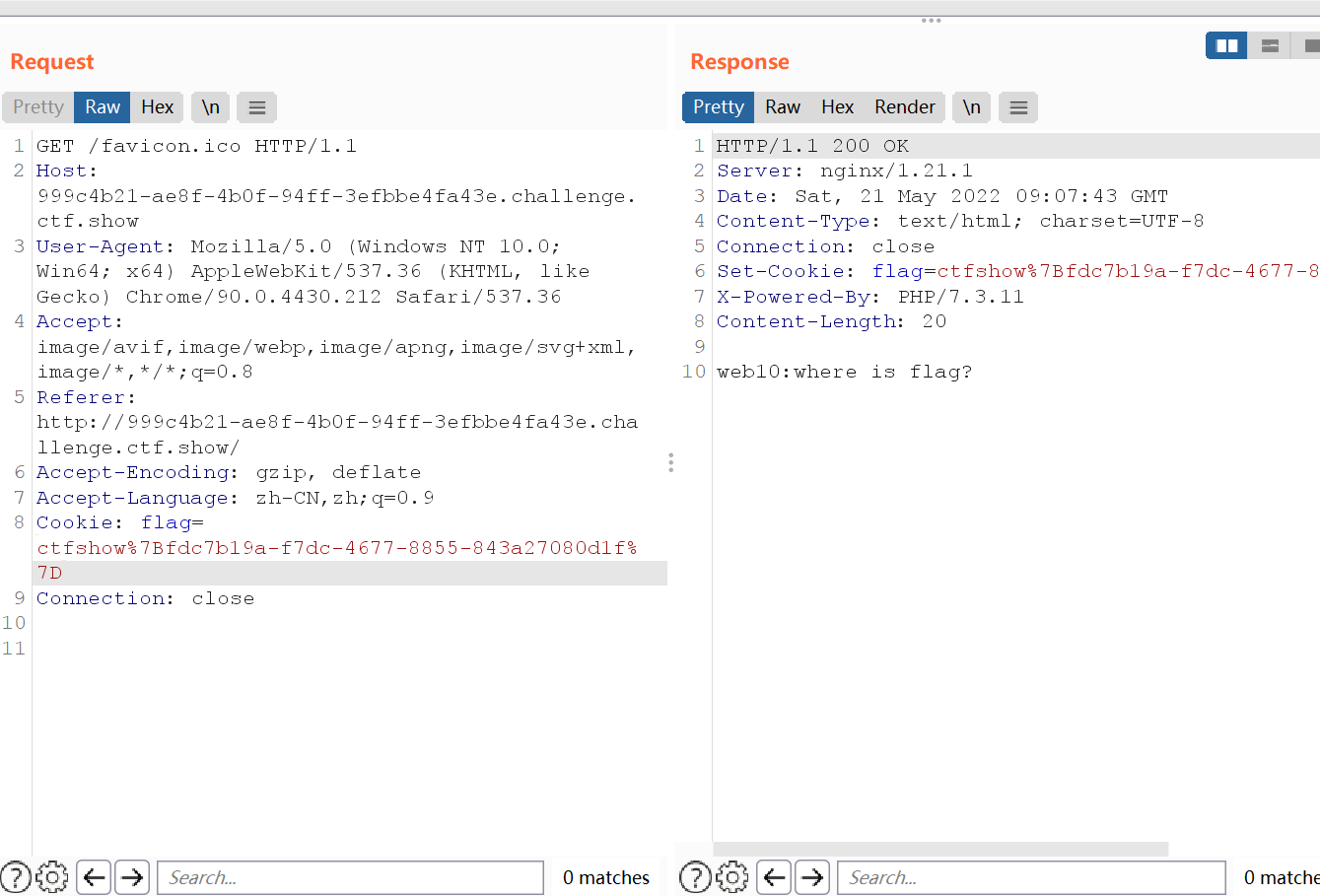

web10

- cookie泄露

- 打开burp抓包,获得cookie是flag

web12

关于如何进一个网站的后台,是不是直接加/admin

- 每个网站的后台进入方式是不一样的,在域名后面加/Admin只是个别网站开发者开发时把网站的后台登录页面名称设为Admin而已,并不是所有网站加/Admin都可以进入,具体地址完全取决于开发者开发时的设置。

- 比如一个网站在开发时,开发者命名了一个Admin的文件夹,里面有个页面命名为admin.html,那么网站后台访问方式就是:域名/Admin/admin.html,那如果文件夹名是Web,网站后台访问方式就是:域名/Web/admin.html,一般都需要账户密码才能进入。

- 进后台其实就是找一个admin.html的用户登录页面

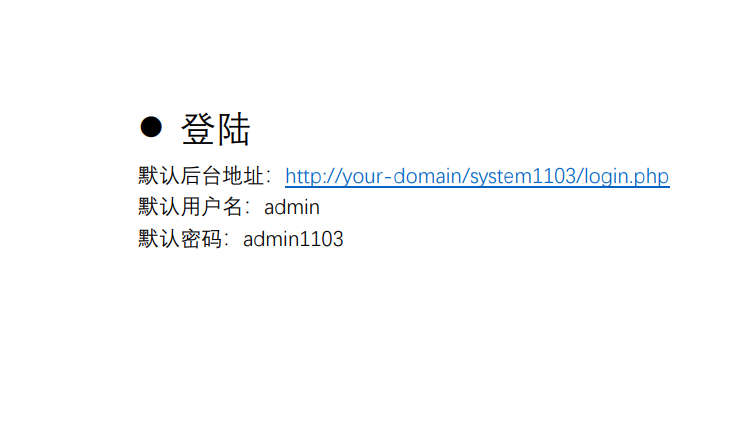

web13

- 技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

- 根据题目提示 技术文档 在页面下面发现 document 下载发现里面存在后台地址和用户名密码登录成功获 得flag

web14

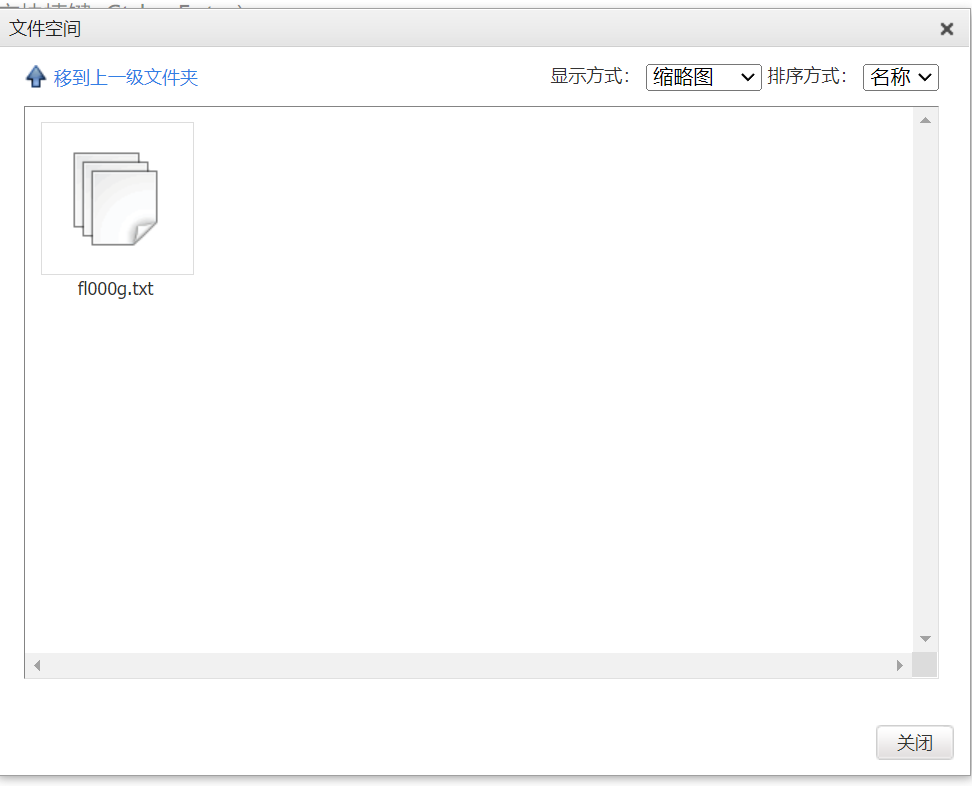

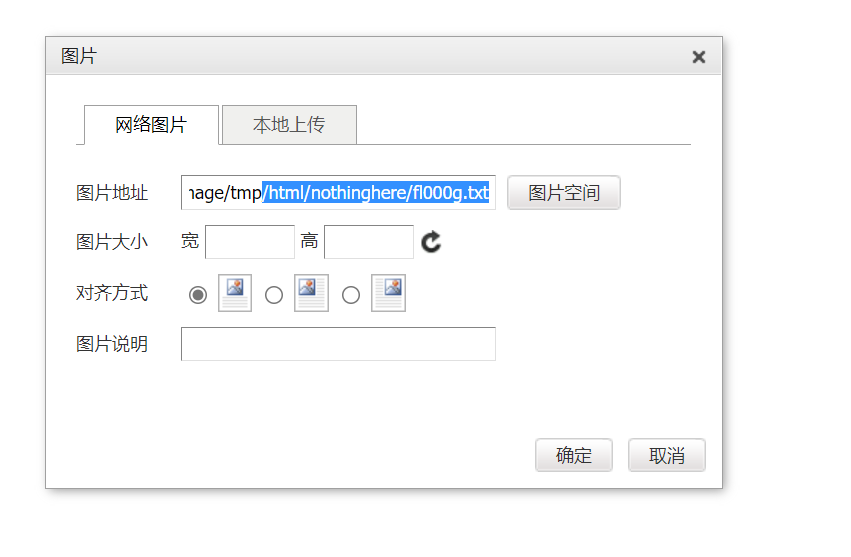

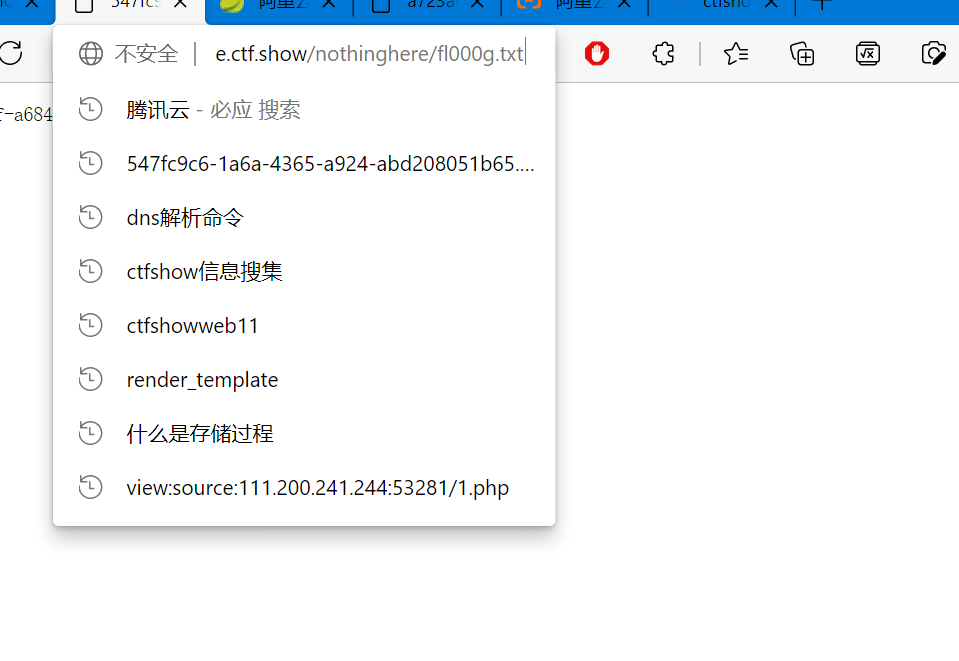

- 有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

- 根据提示 泄露重要(editor)的信息 直接在url后面添加/editor 然后查看flag路径并且访问

- 因为index.php是flag.txt的上层,所以要在index的后面拼接nothinghere/fl000g.txt

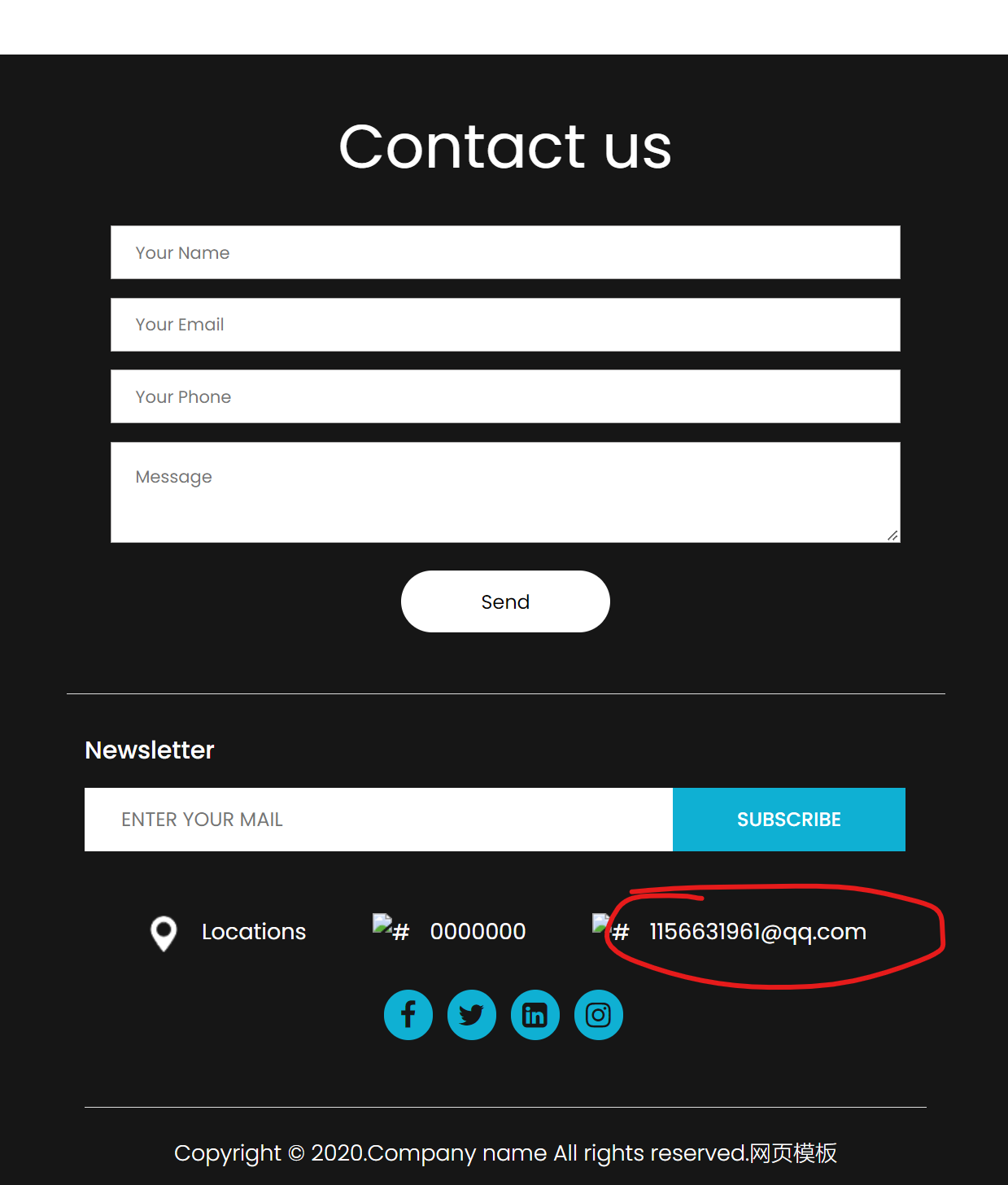

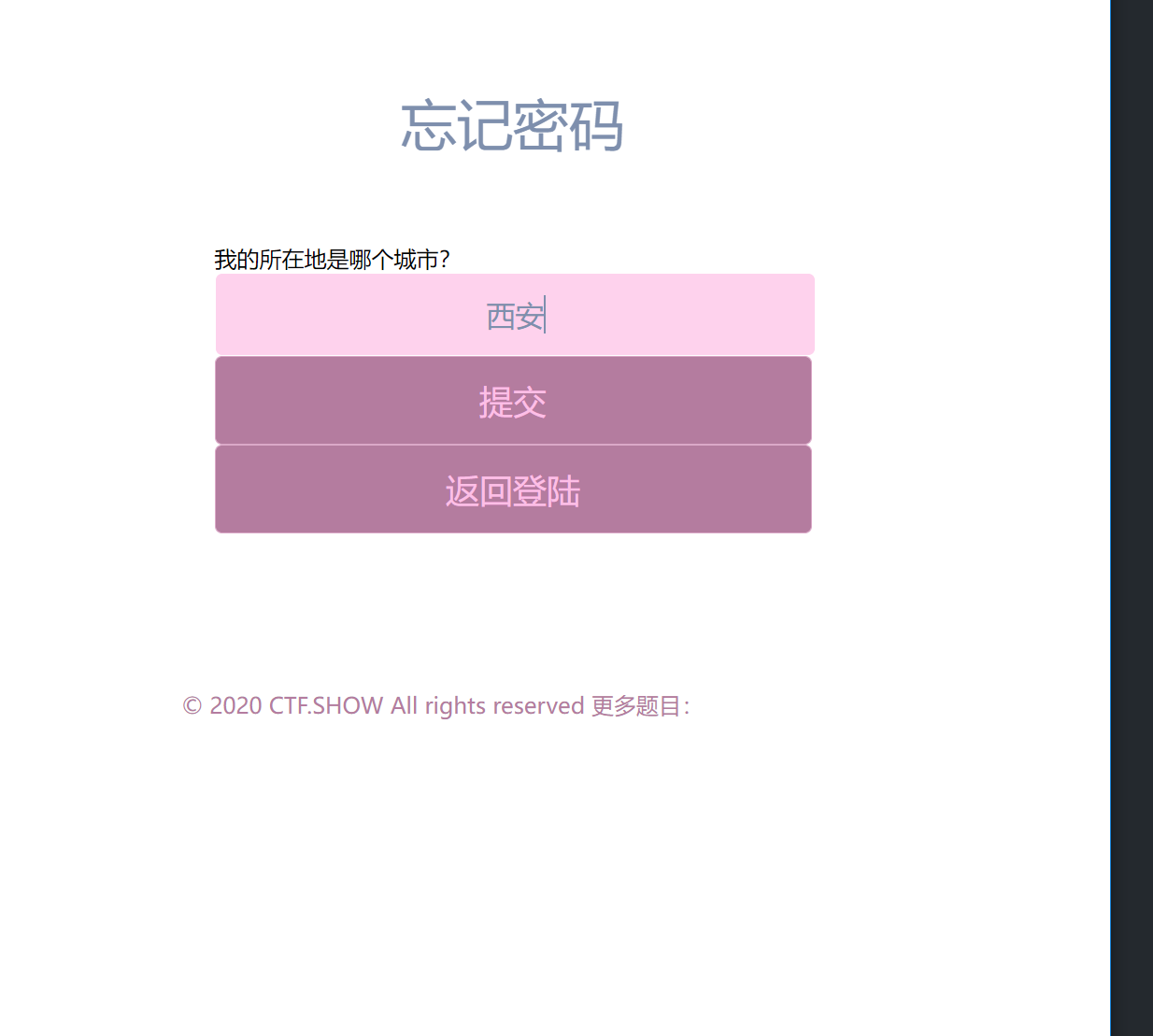

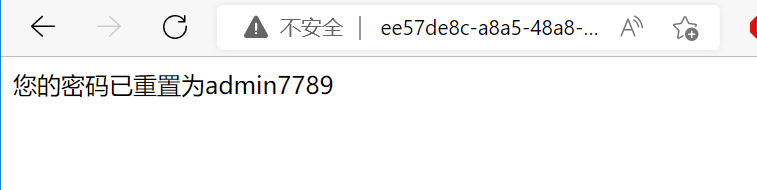

web15

- 公开的信息比如邮箱,可能造成信息泄露,产生严重后果

- 访问/admin页面 发现有一个忘记密码操作,需要输入地址 在主页面下面看到QQ邮箱,通过QQ号查询邮箱,是西安的 修改密码成功,用户名 admin 登录成功获得flag

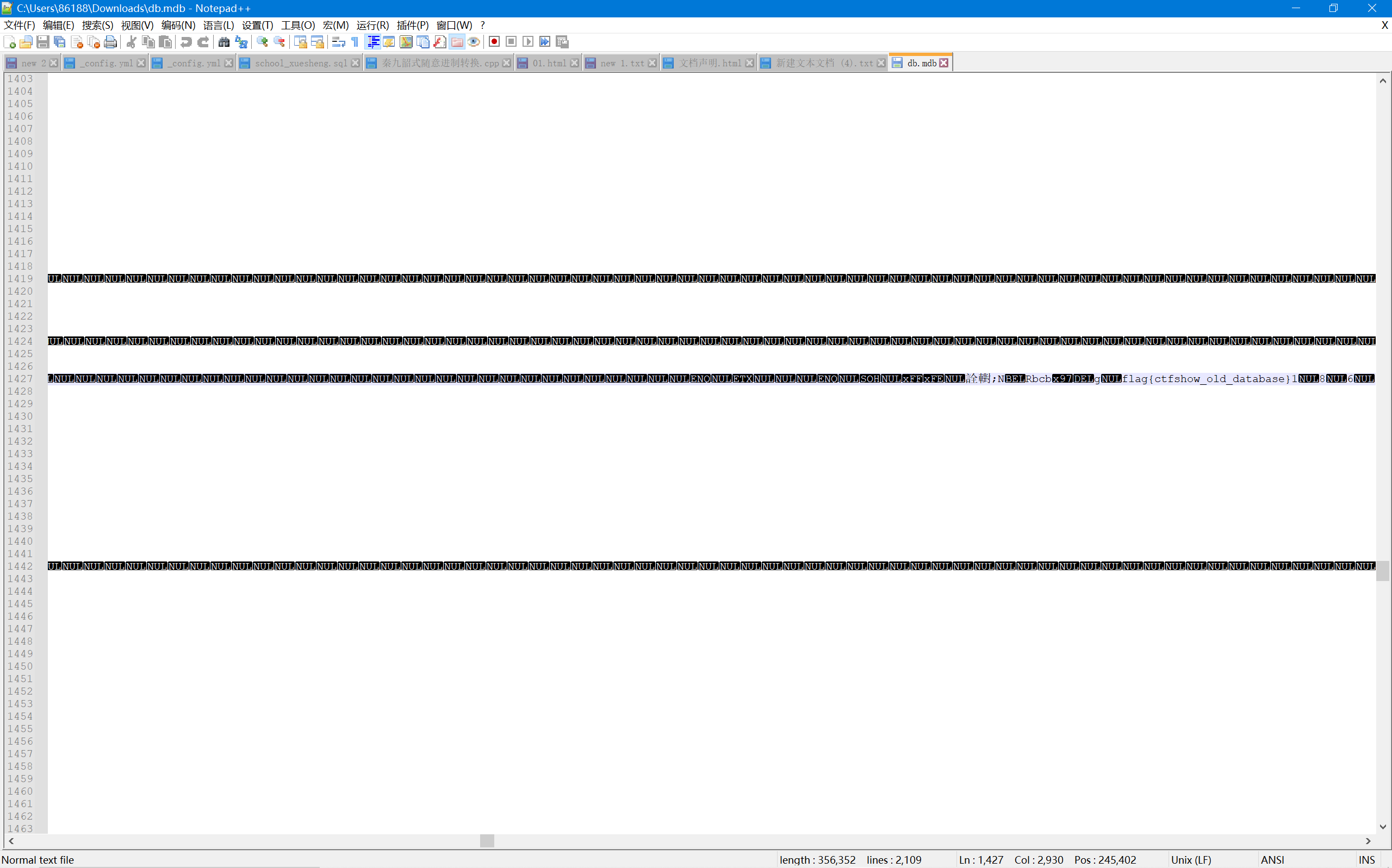

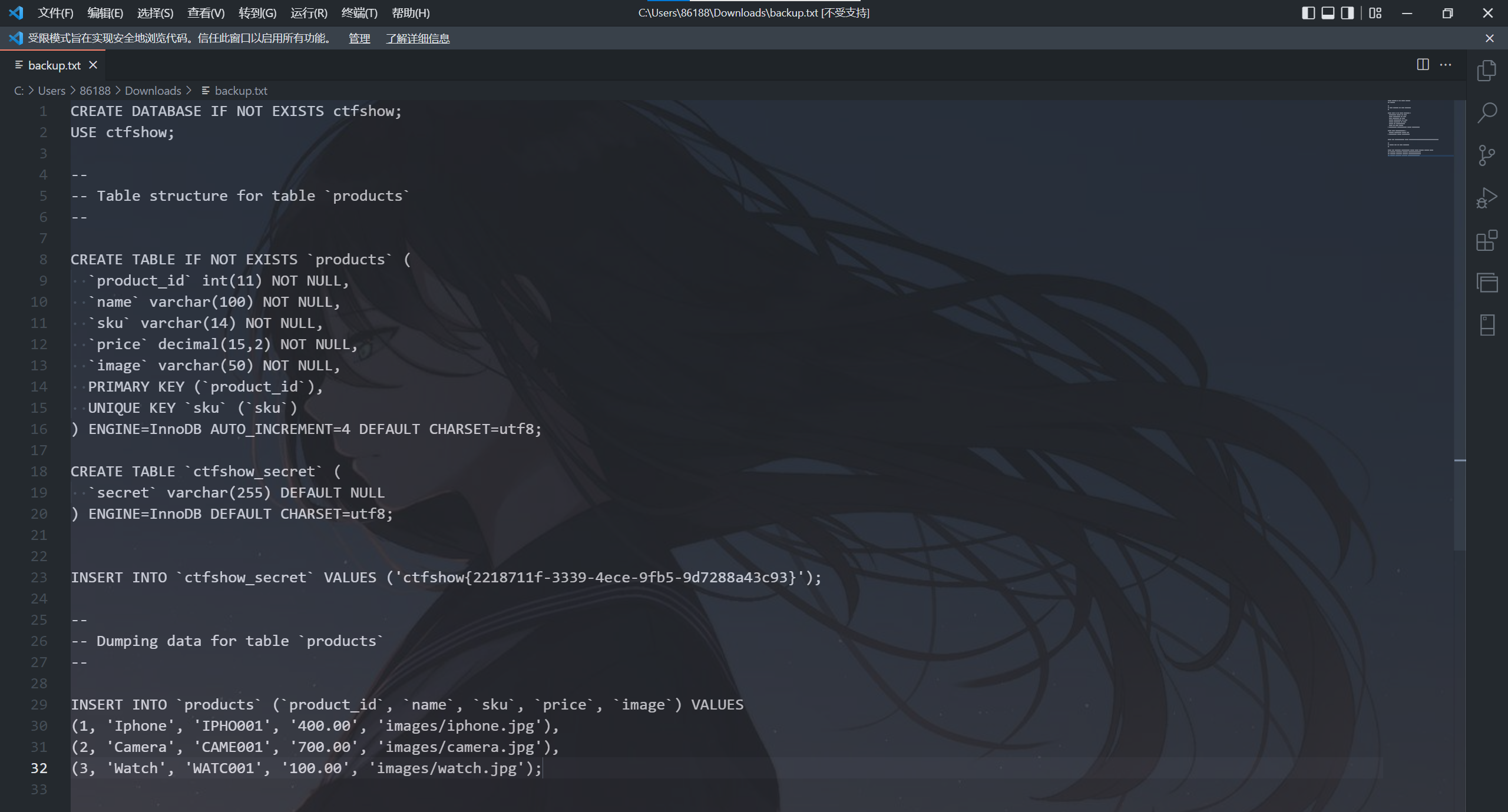

web17

- 备份的sql文件会泄露敏感信息

- backup.sql

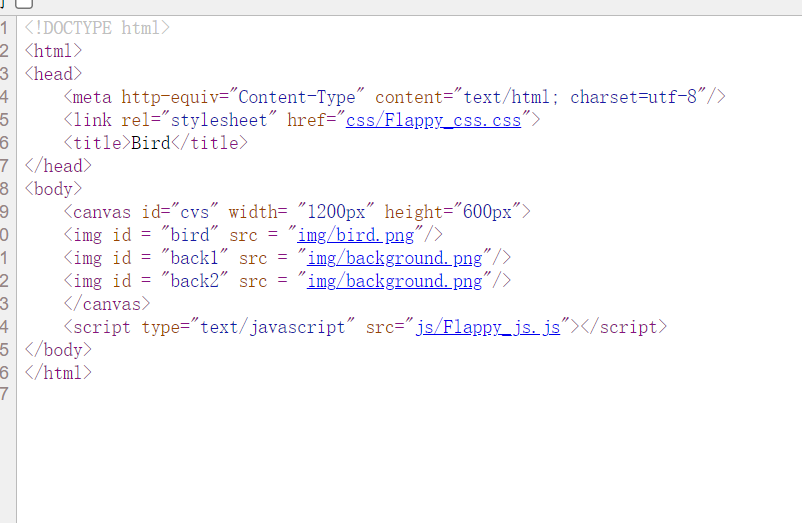

web18

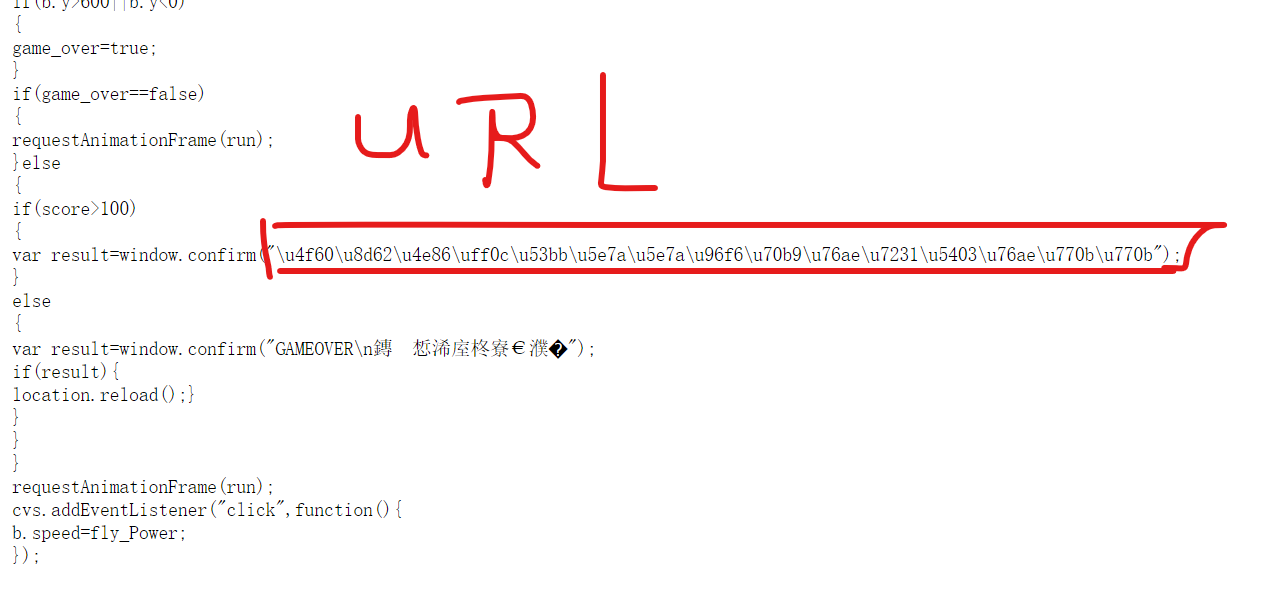

- 不要着急,休息,休息一会儿,玩101分给你flag

- 网页游戏一定要查看js文件,js文件控制行为,行为一般就是获得多少分能够通关

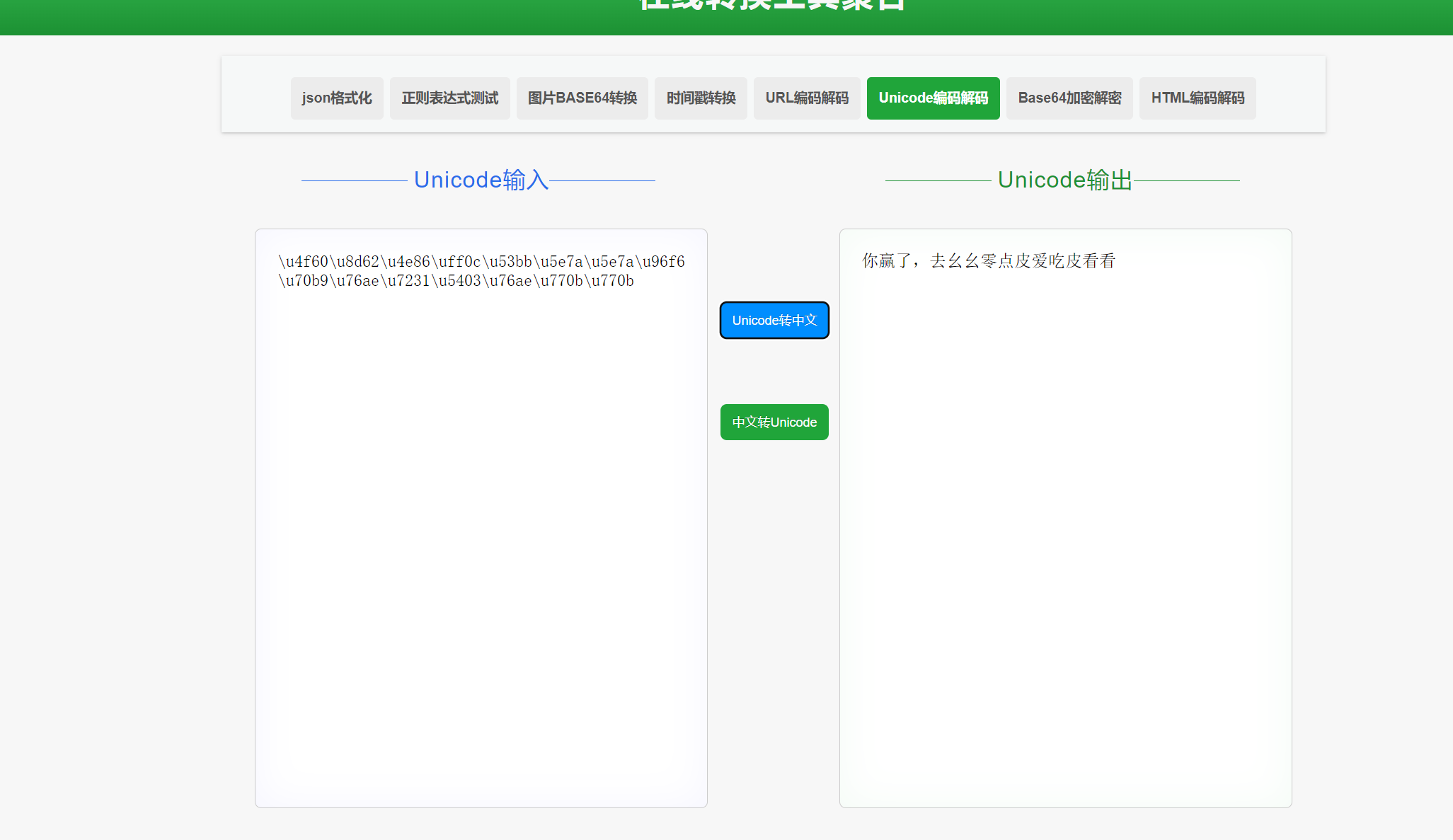

- 查看js文件,查看flag的条件,去通过uncode解码。 访问110.php

- 解码,判断谐音,url后面加/110.php

web19

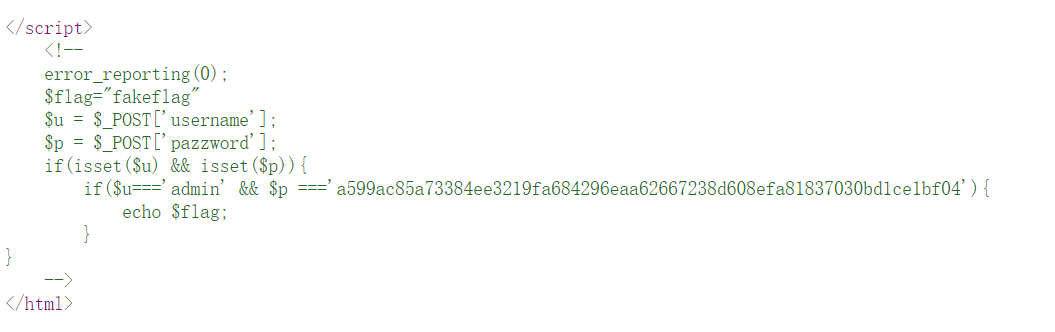

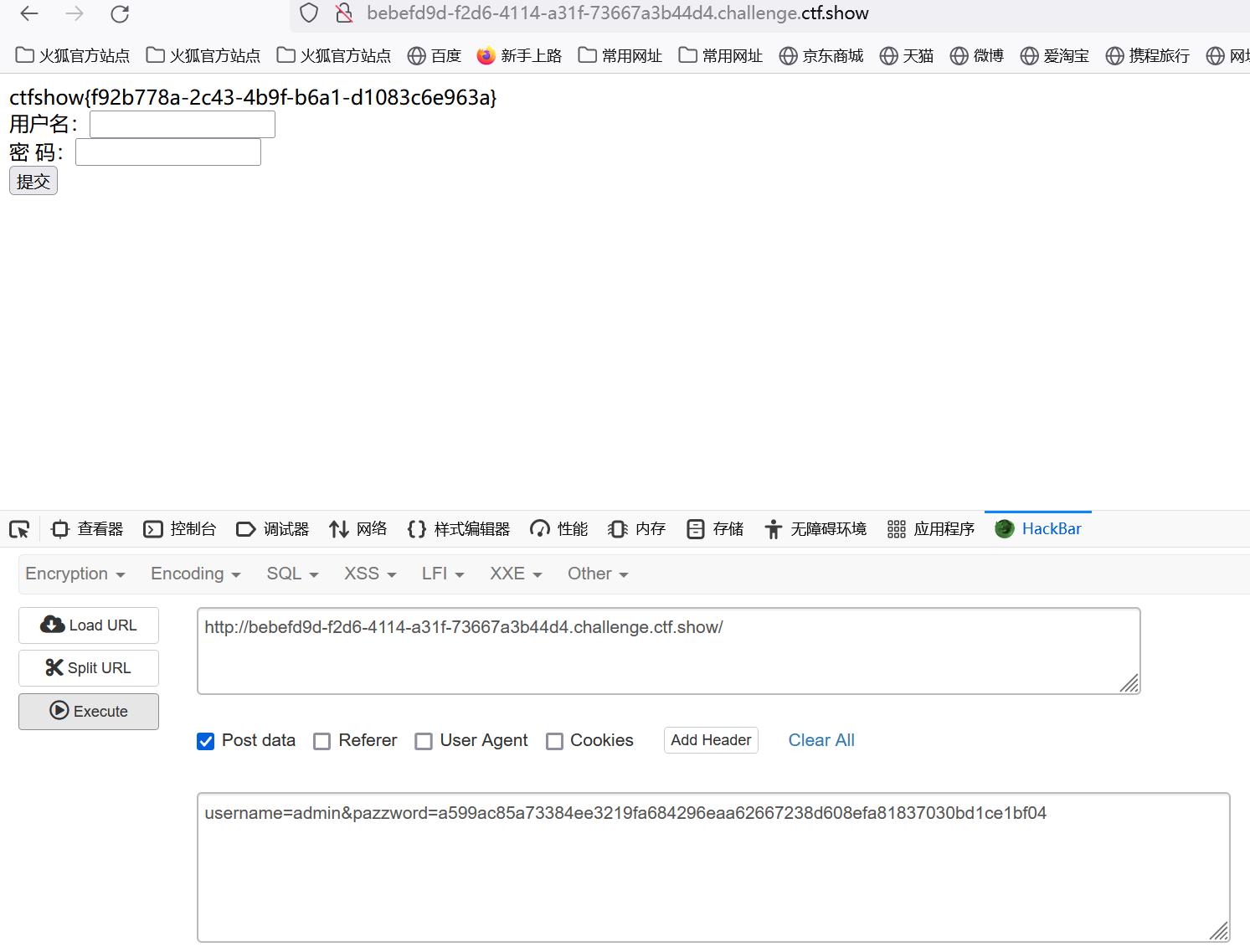

- 密钥什么的,就不要放在前端了

- 打开源代码查看到注释中有u和p的提示

- $_POST传参username和pazzword

- 传参后获得flag

web20

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 h3110w0r1d's Blog!