CTF常见杂项集合

CTF常见杂项集合

Misc

签到:

- 010editor打开发现PK开头,知道是一个zip压缩包

- 更改后缀为.zip,解压打开发现flag

签到:

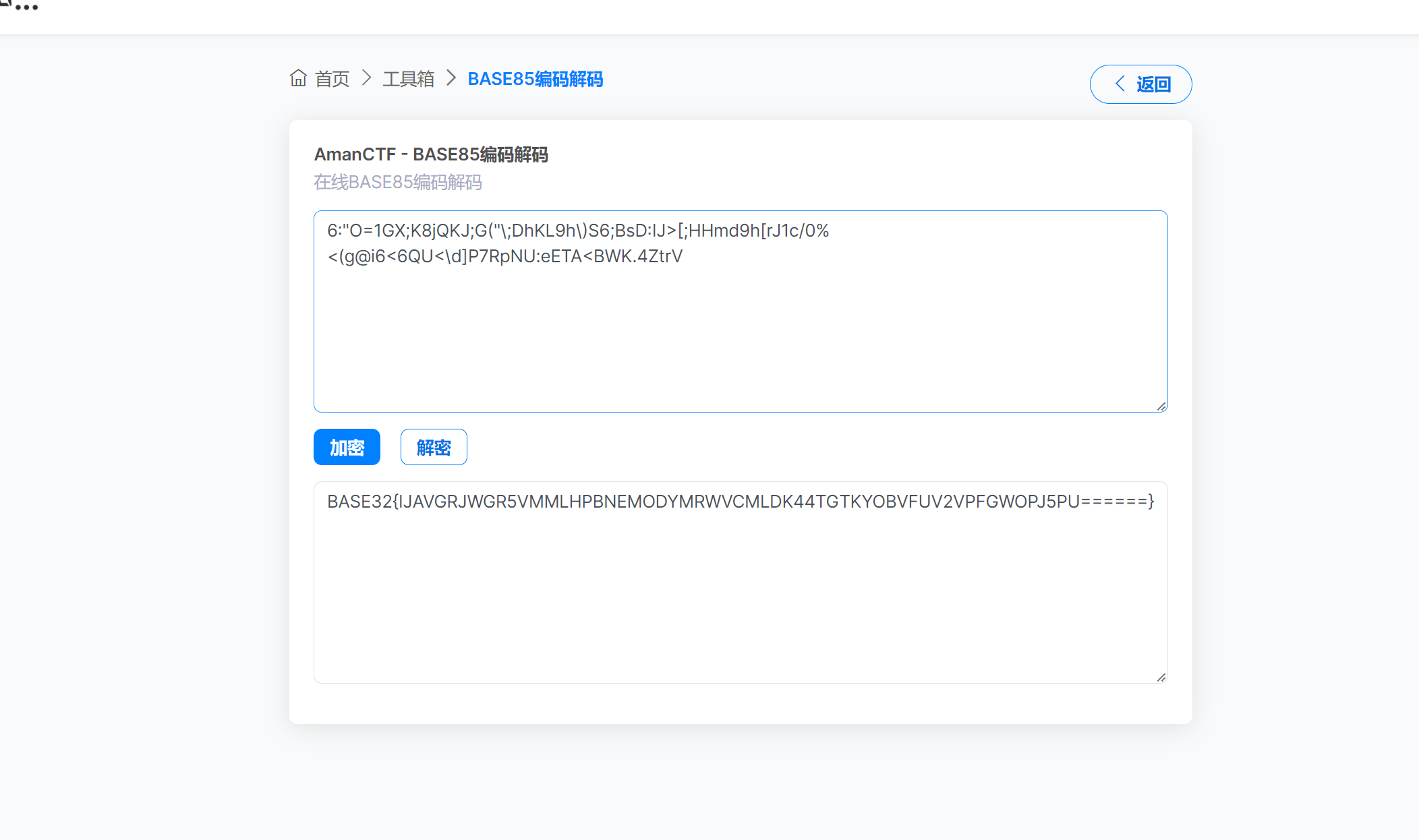

- BASE85{6:”O=1GX;K8jQKJ;G(“;DhKL9h)S6;BsD:IJ>[;HHmd9h[rJ1c/0%<(g@i6<6QU<\d]P7RpNU:eETA<BWK.4ZtrV}

- BASE85解一层出base35

- 再解一层给出微信id

- 微信加好友有备注即可获得flag

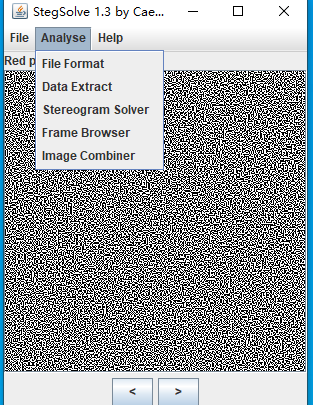

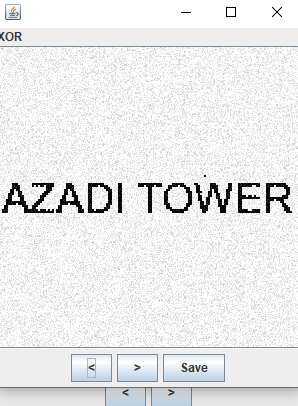

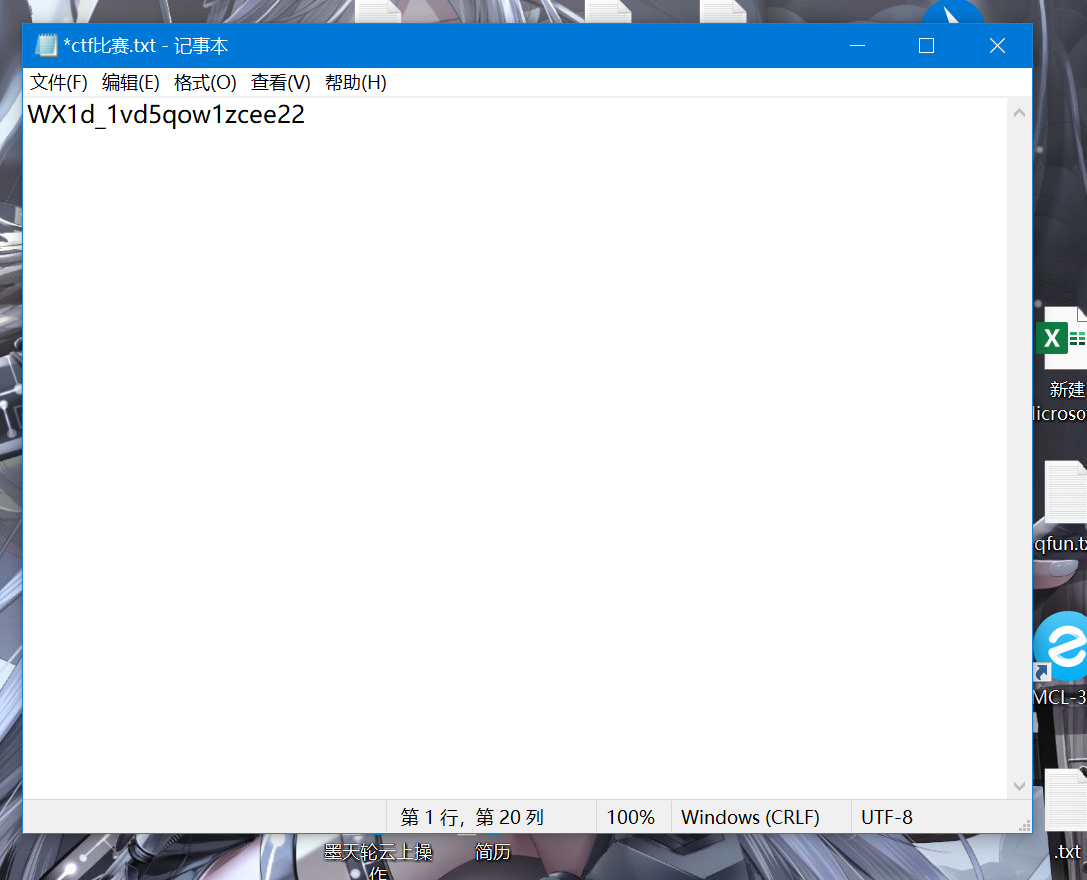

黑化的维亚

- 用stegsolve打开,查看不同色域下的图片

- 找到flag的上一级(我一开始还以为这就是flag,提交不对)

- 后面看到!123和fkvd这么不规则但是又像flag的

- 后面尝试偏移量为0,1,2,3的栅栏密码,即可解得flag

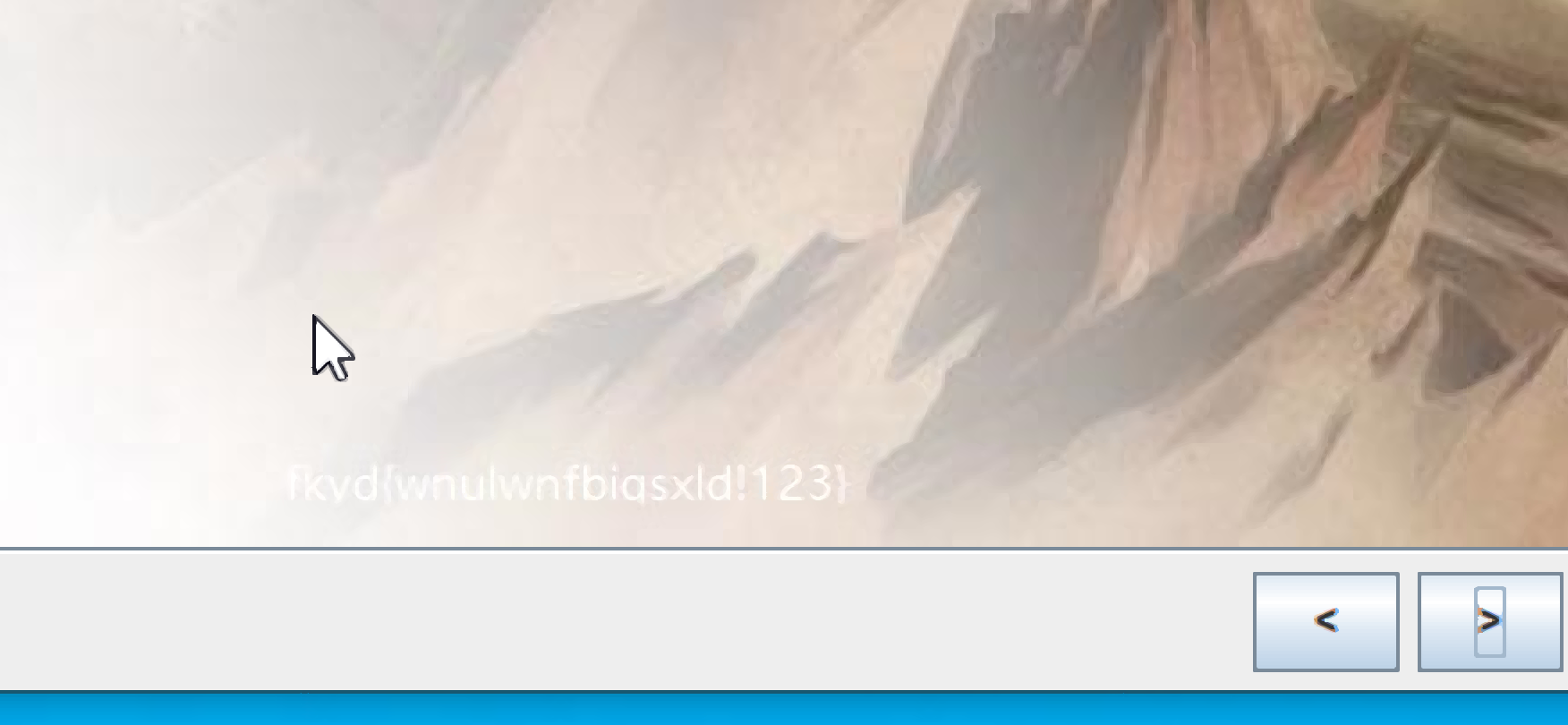

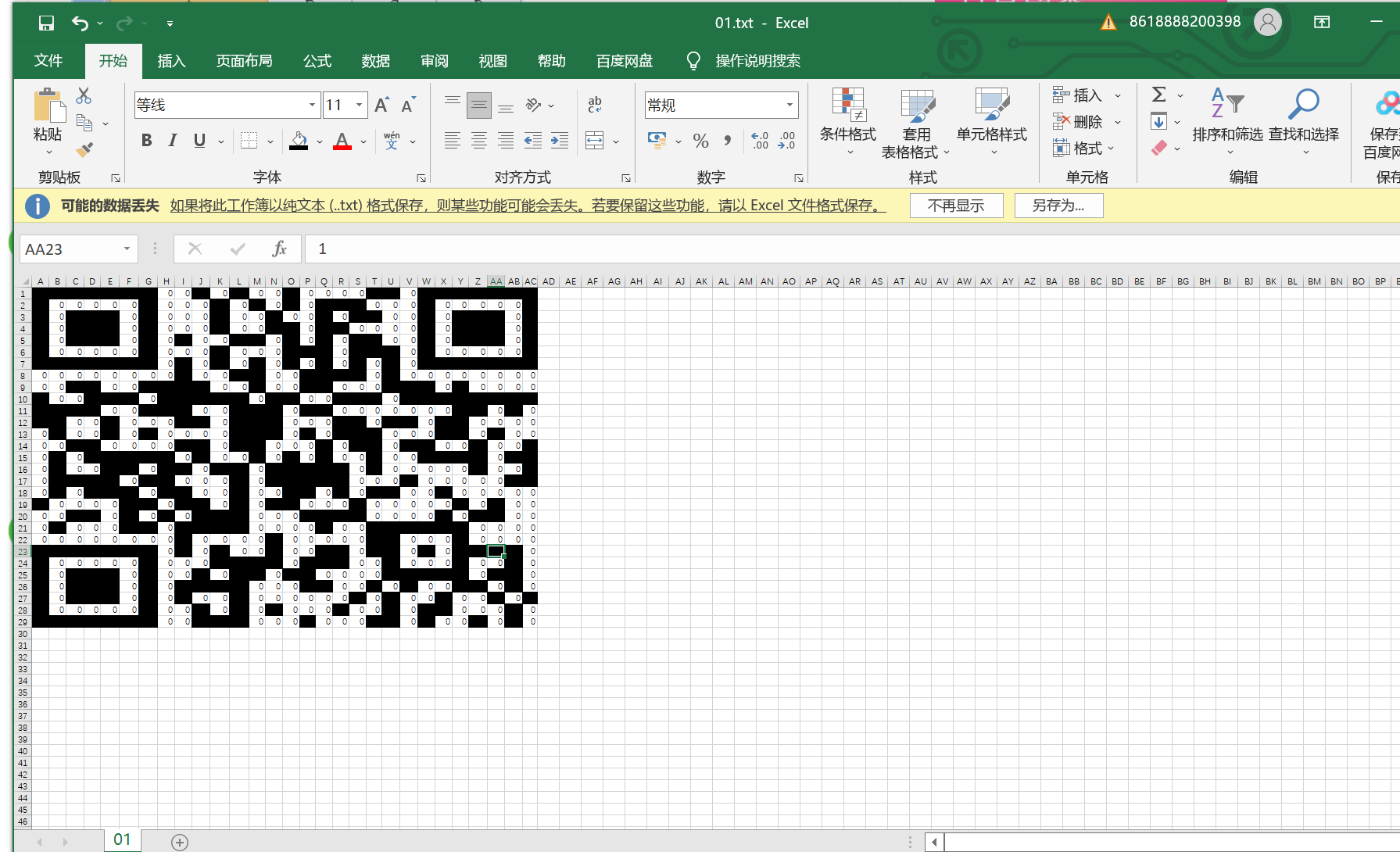

0和1的故事

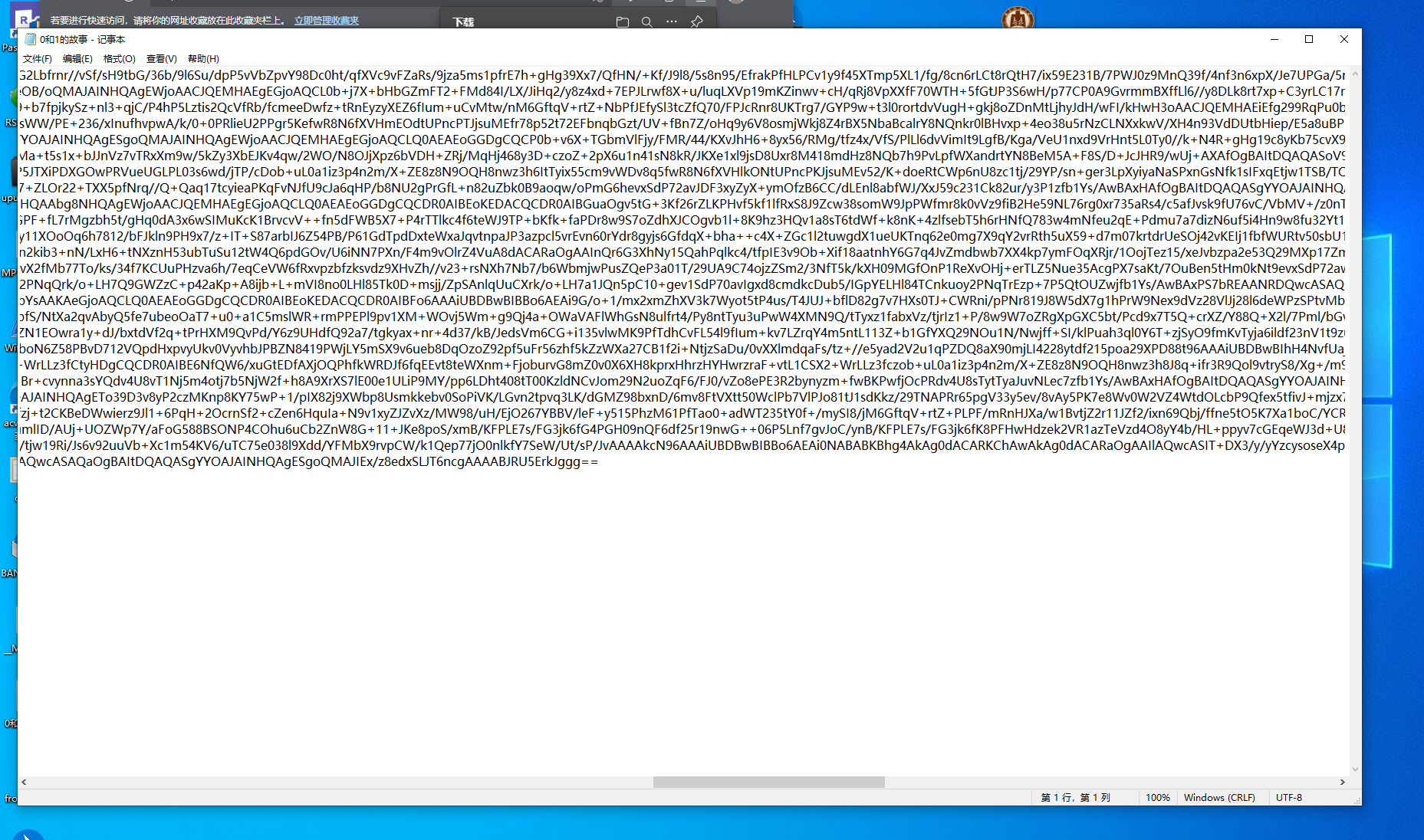

- 解压后里面有一个txt文件,打开后看最后发现有==,知道是base64解码

- 解码网站https://the-x.cn/base64/

- 解码后发现里面有一个png文件,图片中全是01字符

- 两种选择,一种是利用手机去扫描出文本,第二种是在linux环境下cat出01字符串

- 得到01字符一开始还以为是一个二进制文件或者是培根密码,然后我五位一解,(解出来的都是什么东西。。。)(培根密码是0为a,1为b,依此得出不同字符)

- 长和宽相同的情况下猜测是二维码,但是上学期学的py都被时间冲刷干净了,我就在网上找脚本,但是找到的因为MAXN设定的不同,无法得到正确的二维码(轻易改动数据,也会出现数组越界的segementation fault的问题)

- 后面用excel表格去做,将1所在的单元格填充为黑色,0所在的单元格填充为白色(可能出现的绿色不会影响二维码扫描)

- 扫描后即可得到flag{Stories_of_0_and_1}

web题

Robot

- 上来一看什么也没有,就猜测是哪几种题型(反正不可能上来就是sql注入文件上传之类的,没有地方注入东西)

- 用御剑字典爆破后缀或者用spider去爬,发现有一个txt为后缀的,打开网页得到4ll.html

- 我一开始还以为是411,结果404就搁置了好久,最后有hint发布,“411和4ll真的能分清吗”,在hackbar中打开,给后缀,excute后给出I have tell you all的字符,还是没有什么东西

- ctrl + u查看源代码发现flag

- 这里由于没有保留截图,也没有环境,暂无截图

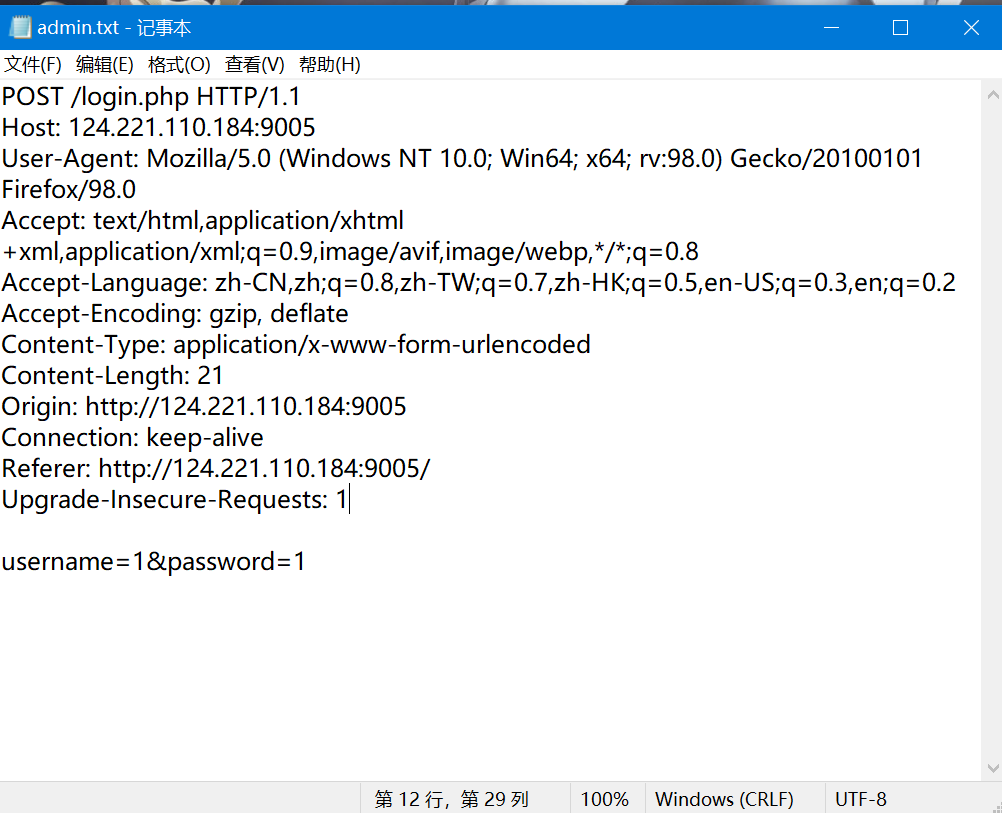

ezsql

- 我不知道给的那个hint是什么意思。。。

- 强大的工具一把梭,我sqlmap跑了好久都没有

- 这里浅谈一下我的思路吧

- 两个登录框,分别给出1,1,用burp抓包,发现是post包,post注入

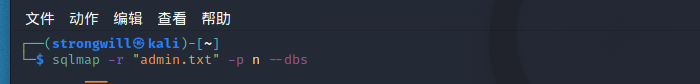

- sqlmap post注入的命令分别是:

- sqlmap -r “admin.txt” –dbs (–level n)(默认为level 1)

- sqlmap -r “admin.txt” -D xxx –tables

- sqlmap -r “admin.txt” -D xxx -T xxx –columns

- sqlmap -r “admin.txt” -D xxx –T xxx -C xxx –dump

密码

base64解密

来签个到吧!我把奖励放在这里了,手慢无。ZmxhZ3t3ZWxjb21ldG8xMDA4Nn0- 因为后面没有明显的==或者=,一开始没想到是base64,就把hex,之类的编码都试了试,试到base64借出flag

凯撒加密

相传有一位大帝叫Caesar,他发明了一种神秘的编码,你能解开这段密文吗?

密文内容:mshn{jhlzhy_pz_mbuufek}。- 题目明显指出是凯撒加密,凯撒加密原理是偏移,1~26之间的字符偏移量

- 题目前面给的格式很像flag{},m和f之间的字节偏移量为7,即可得到flag

解编码和解古典密码学的网站

- cyberchef

https://cyberchef.org/- CTF在线工具

http://www.hiencode.com/流量分析

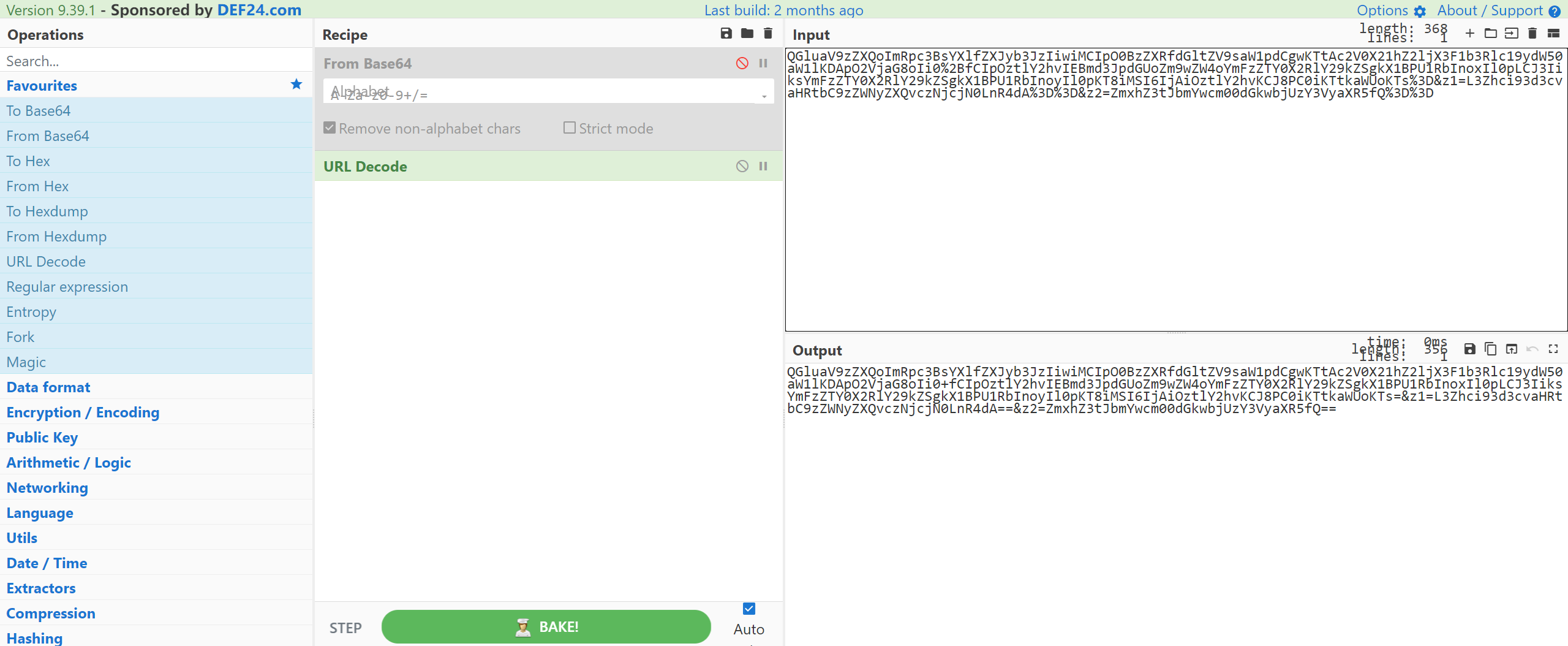

- 黑客通过webshell往web服务器中写入了一串机密信息,你能找出机密信息吗

- webshell后门,我有一个很奇怪的设想,如果不想配置ssh免密登录之类的,可以直接往服务器里丢一个后门,然后蚁剑去连就可以登录了,但是有被杀的风险

- 题目给了一个pcap文件,导入到wireshark中

- 蓝帽杯让我知道,分析流量先分析http

- 根据题目描述,”webshell”,同时发现了很多上传的shell.php文件,那么就分析分析shell.php

- 发现每一个shell.php中都上传一串base64,一个一个解密看看,右键可以复制可打印的字符

- 发现有%编码,先解一层URL编码

- 再解一层base64,发现是木马,我们走对路了,继续一个一个地找

- 最后找着找着flag就出来了

buuctf神奇的二维码

- 一个二维码,扫一下啥也没有

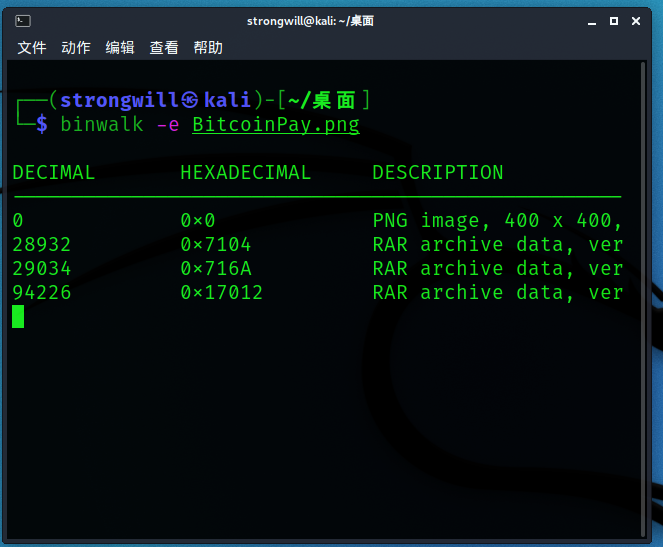

- 在放到010editor看头和尾和检查是否为exif隐写之后,binwalk分离出来了压缩包

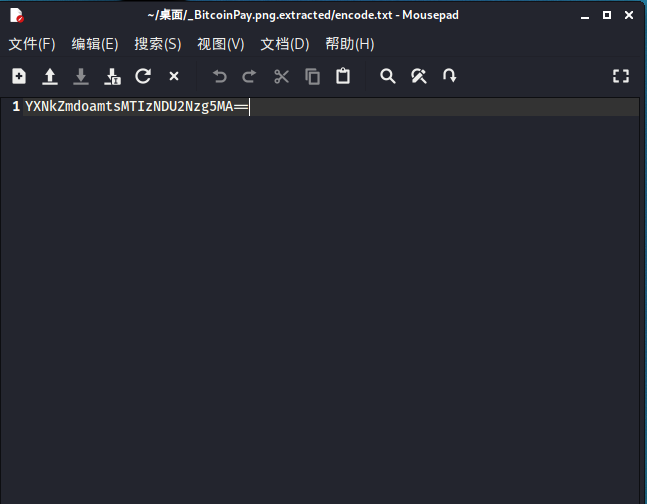

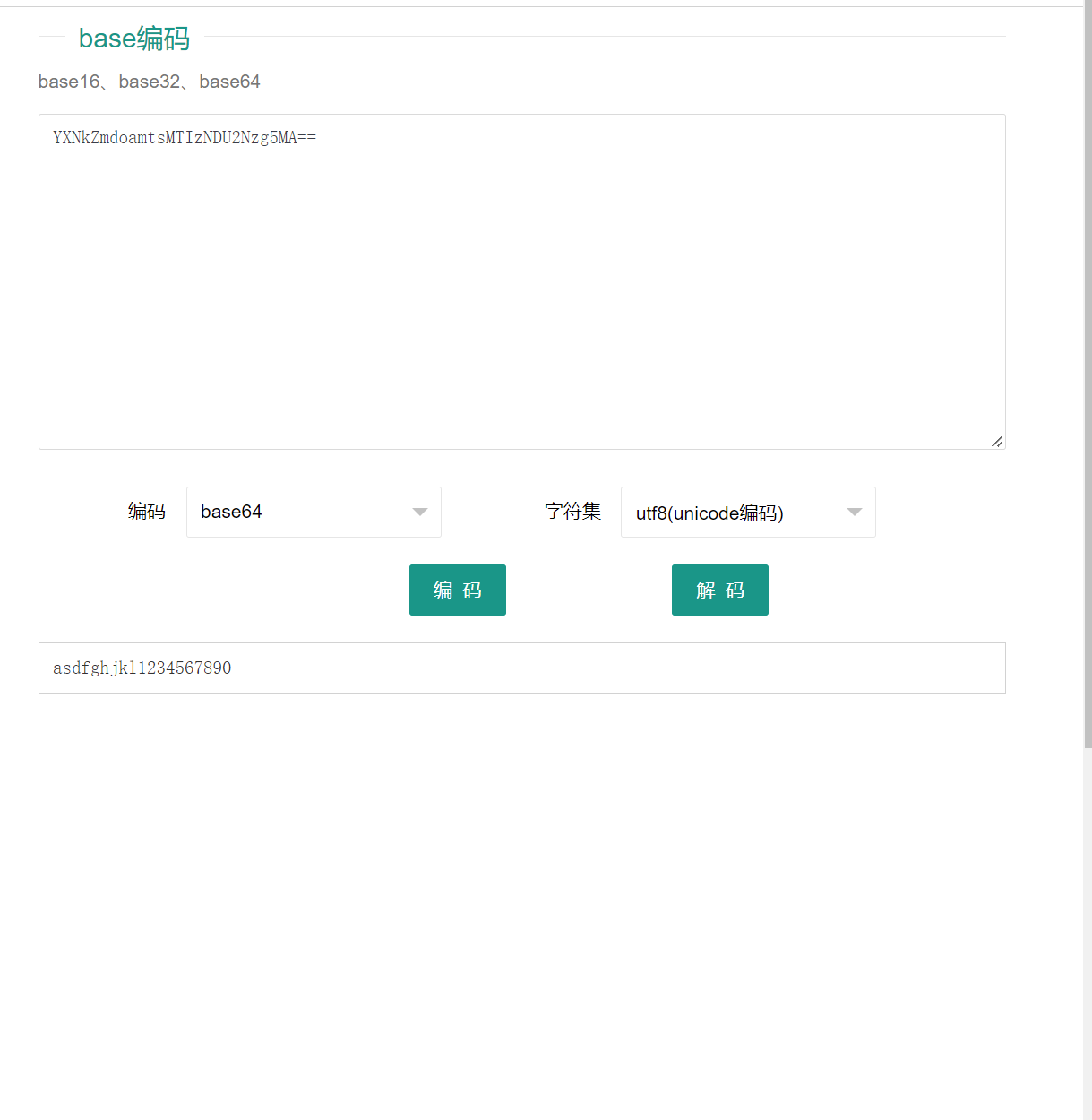

- 里面有一个encode.txt编码文件

- 解码之后获得密码,打开了放flag的doc文件

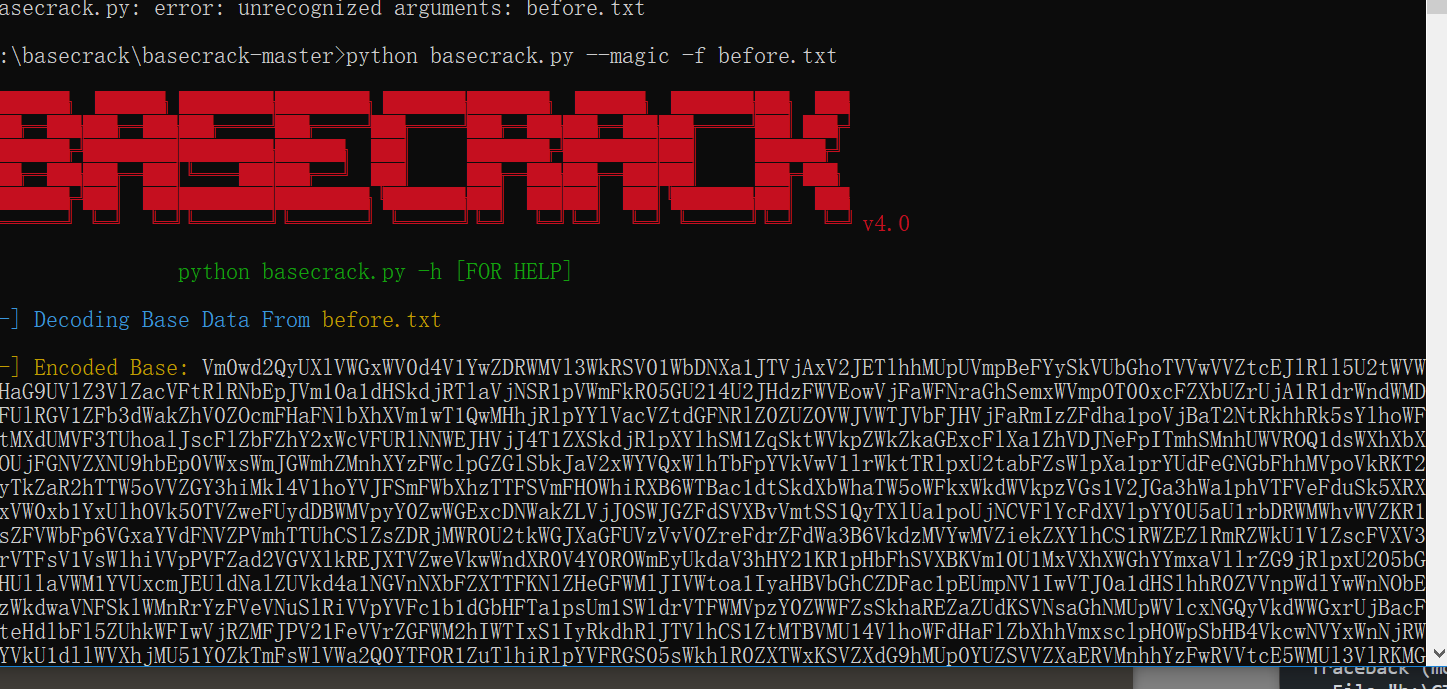

- 发现flag.doc文件中是一个特别长的base64编码,使用basecrack破解

- 获得flag

basecrack工具使用

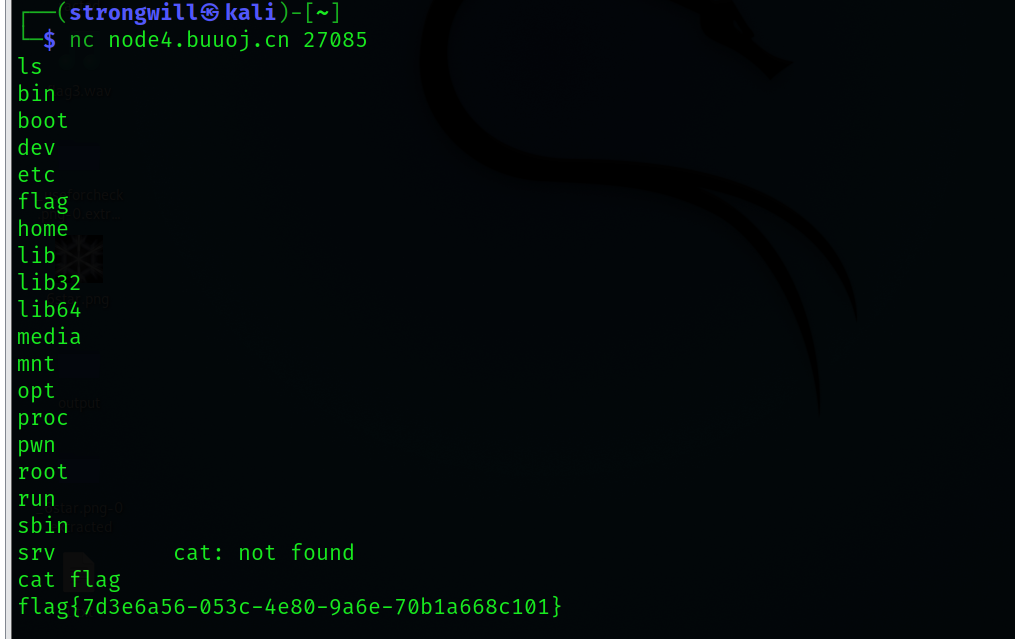

buu test_your_nc

- 直接nc加靶机号,连上之后ls看目录

- 发现flag,直接cat看一下就报flag

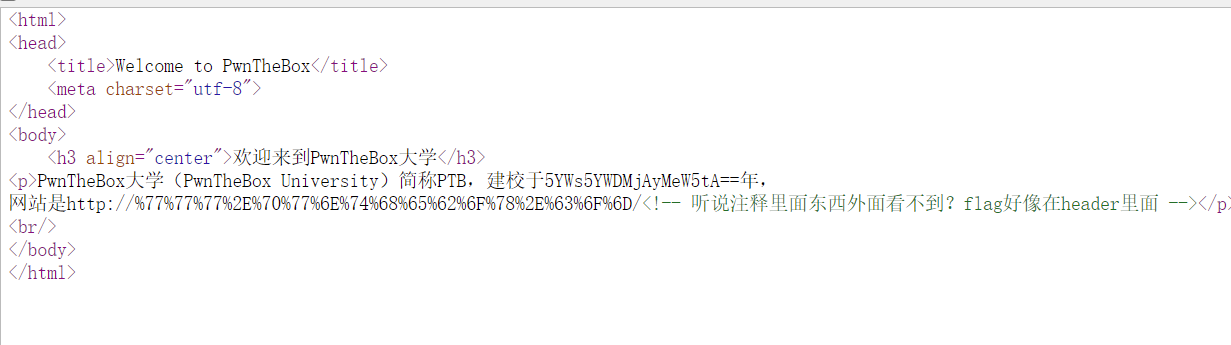

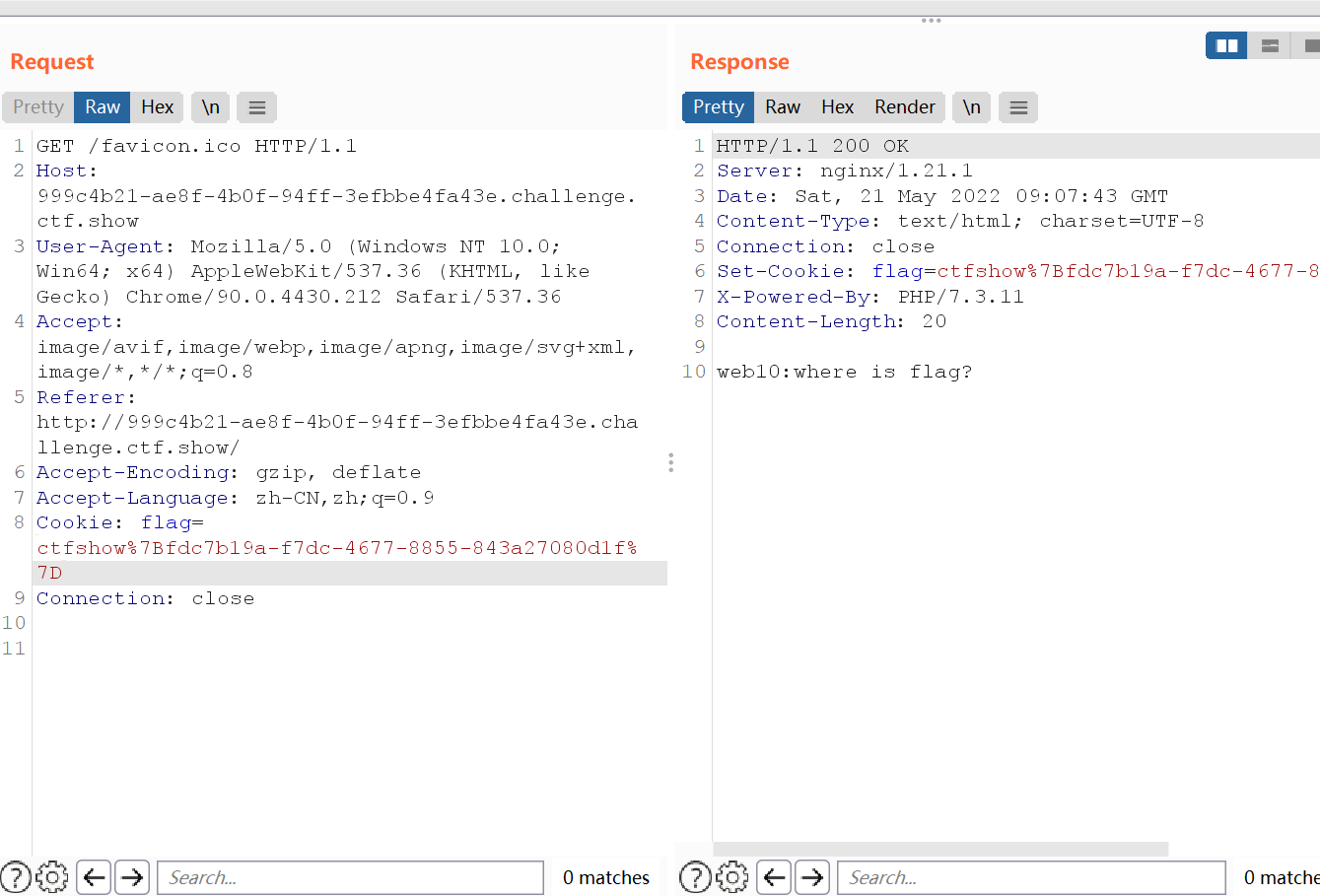

pwnthebox pwnthebox

- 信息搜集题目

- 在header中,抓个包

- 在header中找到了flag

pyshell

- python的shell终端

- 拼接读取flag的字符串后用eval()进行执行,即可获得flag

-

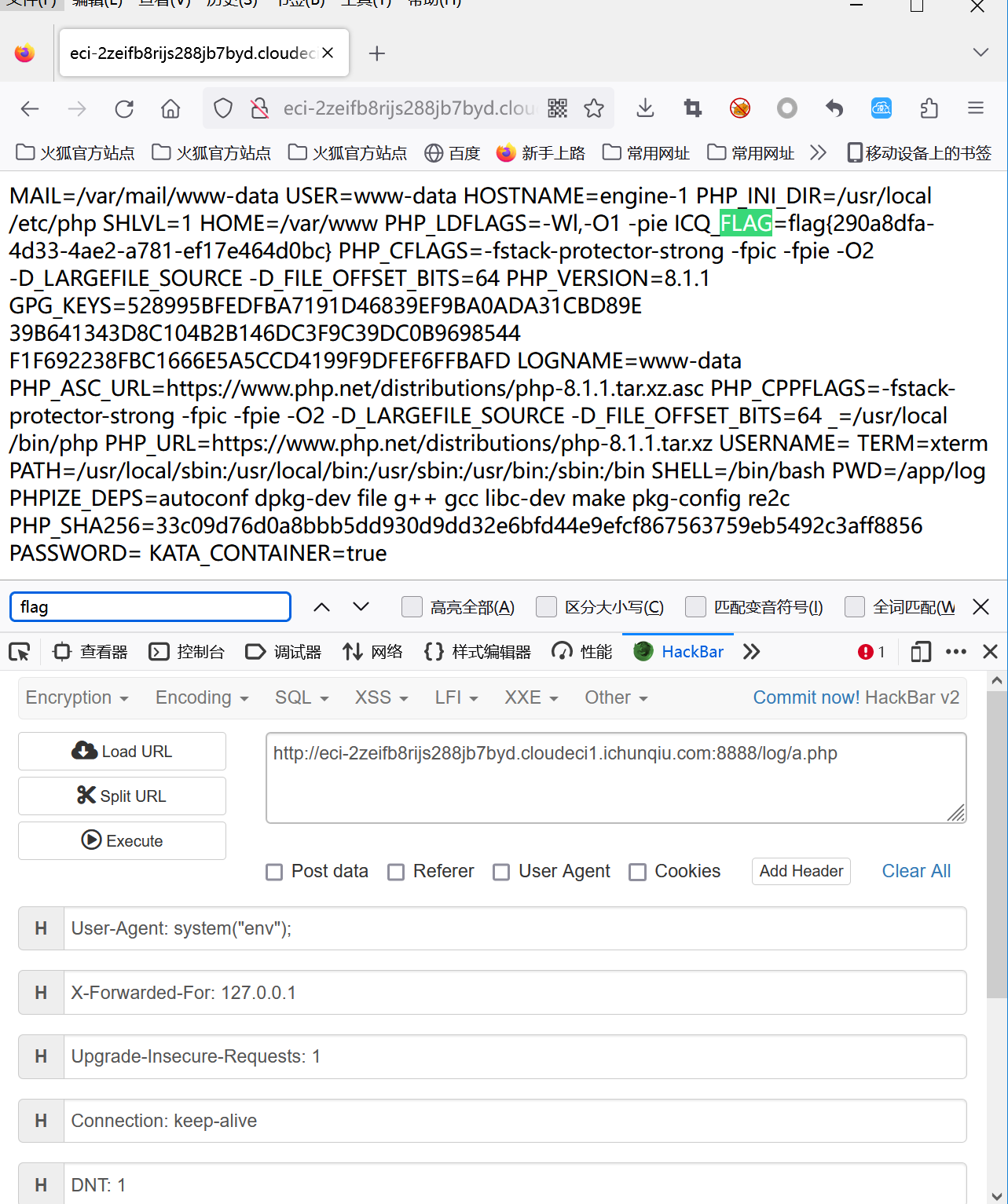

dumpit

对/flag下所有提供的参数进行测试,发现提供的第二个参数可以到日志

过滤了post和get,不能直接将木马写入参数中执行

这里采用echo重定向的方式,将待执行的命令写入到User-Agent中,并重定向到/app/log/a.php中

访问/log/a.php发现可以成功执行

最后在env环境变量中找到flag

Head,Header?

-

- 需要CTF浏览器,想到更改UA,UA是服务器识别客户端的操作系统、浏览器等信息的

-

- 有回显,from ctf.com,加referer外链,告诉服务器该页面是从哪个页面链接过来的

-

- 又提示只能local用户查看,修改X-Forwarded-For为127.0.0.1回环地址

-

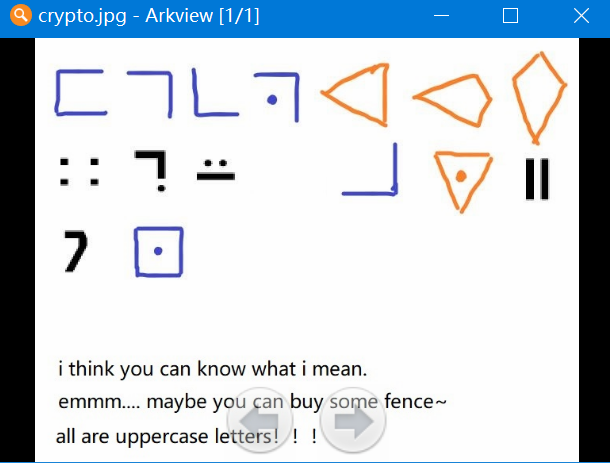

图片合成问题

攻防世界what_is_this

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 h3110w0r1d's Blog!