kali WIFI攻击

无线渗透攻击

准备工作

首先呢我们我们来看一下渗透之前需要准备的工具。

kali linux系统

监听网卡

aircark-ng套件

mdk3工具

fluxion工具

上面的这些准备工作需要特点注意的一点是这个监听网卡,注意在某宝购买的过程中一定要注意购买的网卡是否是双频,我在购买的时候没有注意,所以购买的是单频网卡也就是2.4G版本的,没有办法收到5G频段,现在家用主流的路由器基本上都是双频,所以只能攻击单频段的话通常会自动跳转到另一个频段导致无法抓取数据包。关于aircark-ng套件在kali是内置的,mdk3以及fluxion需要下载一下。

apt-get install mdk3

git clone https://github.com/FluxionNetwork/fluxion.git无线攻击

目前市面上主流路由器的加密方式是WPA2,是WPA的升级版,它们的区别是,WPA2使用更安全的加密技术AES ,因此比WPA更难破解,也更安全。 但是依旧会被攻击,本章节测试环境就是以WPA2加密的路由器进行的。说起无线局域网,不得不提及路由器的两个接口LAN和WAN以及WLAN。

LAN可以理解为局域网,通过接入LAN口的设备即处于这个局域网内。

WAN口可以理解为广域网,是连接外网的接口,是对外的,作用是接入网络。

WLAN是无线局域网。

LAN和WLAN是对内,像电脑,手机,电视等都是接入在这个接口,他们之间构成了一个局域网可以相互通信。他们对外通信需要先经过路由器然后向外转发。

这里我们针对无线攻击是针对路由器进行的,通过路由器导致局域网内的设备无法对外通信或者抓取他们的通信数据。

监听网卡配置

在虚拟机中装入可以进行监听的网卡,连接网卡之后使用命令查看网卡的配置

iwconfig

我们可以看到虚拟机已经识别网卡,下面我们需要将网卡切换为监听模式。监听模式是指无线网卡可以接收所有经过它的数据流的工作方式。这里我们使用命令开启监听模式:

airmon-ng start wlan0这里的wlan0是我们网卡的名字,通过iwconfig可以看到。

执行完上述命令后,再执行iwconfig我们发现网卡名称变为了wlan0这说明网卡进入了监听模式,下面我们就可以进行测试了。

信息收集

首先我们需要对附近的网络进行扫描,获取附近wifi的一些信息。这对后面的渗透非常重要,我们需要这一步获取到的信息来进行后面的渗透操作。

输入命令来获取无线wifi列表

airodump-ng wlan0BSSID:wifi的mac地址。

PWR:网卡报告的信号水平,数值越低信号越好,忽略前面的负号。

Beacons:无线发出的通告编号

CH:信道

MB:无线所支持的最大速率

ENC:使用的加密算法体系,OPN表示无加密

CIPHER:检测到的加密算法

AUTH:使用的认证协议。

ESSID:wifi名称

STATION:客户端的MAC地址,包括连上的和想要搜索无线来连接的客户端。如果客户端没有连接上,就在BSSID下显示“notassociated”。

Rate:表示传输率。

Lost:在过去10秒钟内丢失的数据分组

Frames:客户端发送的数据分组数量。

Probe:被连接的wifi名

mdk3利用攻击

MDK3 是一款无线DOS 攻击测试工具,能够发起Beacon Flood、Authentication DoS、Deauthentication/Disassociation Amok 等模式的攻击,另外它还具有针对隐藏ESSID 的暴力探测模式、802.1X 渗透测试等功能。

安装方法文章上面已经讲过,这里就不再进行陈述。我们主要来看一下验证洪水攻击和取消身份验证攻击这也是使用比较多的两种攻击方式。

验证洪水攻击/Authentication Flood Attack

验证洪水攻击,通常被简称为Auth攻击,是无线网络拒绝服务攻击的一种形式。该攻击目标主要针对那些处于通过验证、和AP建立关联的关联客户端,攻击者将向AP发送大量伪造的身份验证请求帧(伪造的身份验证服务和状态代码),当收到大量伪造的身份验证请求超过所能承受的能力时,AP将断开其它无线服务连接。

a是指验证洪水攻击,-a为指定攻击wifi的mac。

mdk3 wlan0 a -a 50:2B:73:6A:18:81使用上述命令后会发送大量验证信息给目标AP,不久便会断开其他无线连接,继续攻击路由器会卡死崩溃。部分路由器具有防DDOS功能可以防止此类攻击。这样的攻击模式下,路由器会变得特别慢。

取消身份验证攻击/De-authentication Flood Attack

取消验证洪水攻击,通常被简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式,它旨在通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联的/未认证的状态。对于目前广泛使用的无线客户端适配器工具来说,这种形式的攻击在打断客户端无线服务方面非常有效和快捷。一般来说,在攻击者发送另一个取消身份验证帧之前,客户站会重新关联和认证以再次获取服务。攻击者反复欺骗取消身份验证帧才能使所有客户端持续拒绝服务。

d为取消身份验证攻击,-c为指定信道。

在攻击的过程中没有任何回显,使用-c指定信道会攻击信道2的所有WIFI,可以使用-w指定白名单,则不会攻击白名单内的信号。

我们发现WIFI连接被断开了,再次尝试连接会显示密码错误。

aireplay-ng/取消身份验证攻击

aireplay-ng同样是aircark-ng套件中的工具,这里讲解的是他的取消身份验证攻击的分析讲解,下面我们来看一下。

-0为指定攻击方式为取消身份验证攻击,0为无限发送断开包,指定其他数字则为发送离线包的数量,-a指定目标路由器mac地址。

aireplay-ng -0 0 -a mac wlan0注:若是5GHZ请在mac后添加-D参数,若出现错误可以尝试更换信道

airodump-ng wlan0 -c 12开始攻击后会不断向目标发送离线包。

攻击过程中,wifi会断开连接,如果尝试重新连接则会要求重新输入wifi密码,所以我也认为它的攻击效果是要优于mdk3的。

WIFI密码抓取

这里我们讲解的是wifi密码抓取,基本原理就是我们监听指定路由的数据包,期间使用Deauth攻击,致使wifi下的人重新连接,从而抓取登录时的握手包进行破解

监听数据包

首先我们需要监听指定频道的数据包,使用命令:

-c指定频道,-w指定输出地址,数据包以hello开头,–bssid指定AP的MAC地址。

airodump-ng -c 2 -w /root/cap/hello --bssid 50:2B:73:6A:18:81 wlan0

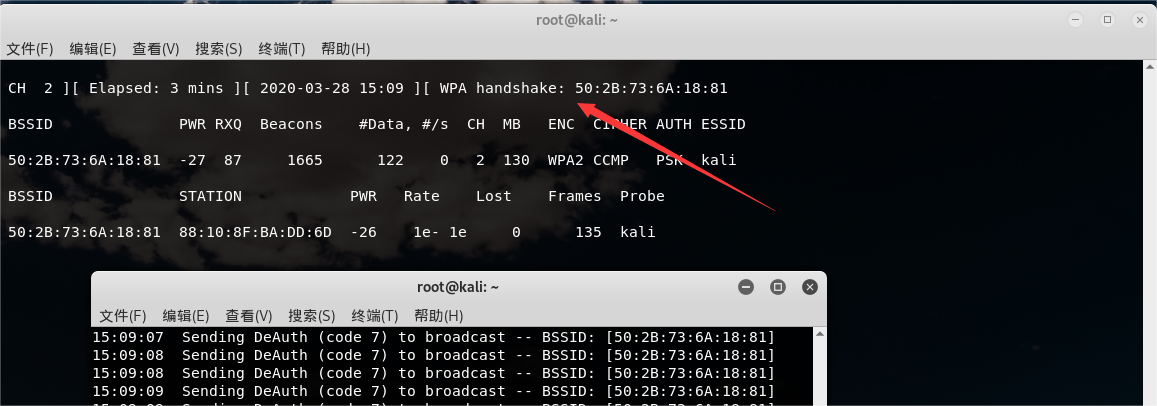

我们可以看到箭头所指方向不断的在接收数据包

现在正在监听该频道,接着我们对其进行取消身份验证攻击,然后手机端重新连接。

看到箭头所指的方向出现了WPA handshake说明已经成功抓取到,我们ctrl+c停止抓包。可以看到目录中数据包。

接着我们对数据包进行爆破,使用命令:

-w指定字典

aircark -w /root/number.txt /root/cap/hello-01.cap

得到wifi密码,攻击利用完毕(没错wifi密码是我的号码),字典大家可以在网上下载,理论上只要字典厉害都可以爆破出来,有一道CTF题目就是考的这个工具。

Fluxion渗透工具

fluxion是一款无线安全测试工具,其攻击的原理更偏向于社会工程学中的钓鱼。其中的install.sh脚本可以迅速帮你检查所需要的插件并进行安装,可以在短时间内搭建出一个完整的环境。新版增加了对中文的支持,使其更加人性化。整合了包括上面讲解的几种工具组合而成,使攻击更加灵活方便。某种程度上减低了攻击利用的门槛。

个人认为他的攻击模式偏向社会工程学,与上面的抓取握手包爆破不同,当然也可以选择暴力破解的模式,这里的攻击方式我是选择的伪装AP,工具会攻击断开真的wifi,生成一个相同名字的无密码AP信号,用户连接后会自动弹出页面要求输入wifi密码,当用户输入后则自动把回显信息返回给攻击机。当然得到的密码一定是正确的,因为他会去进行验证,确认为真实密码才会返回。这里准备另起一篇博客细讲。